HW样本分析

0x00 样本信息

HW期间拿到的一个样本,用了lnk的启动方式。运行后会启动隐藏属性的exe和dll文件,进行后续的内存解密操作后用域前置的方法执行外联操作。

0x01 行为分析

行为分析

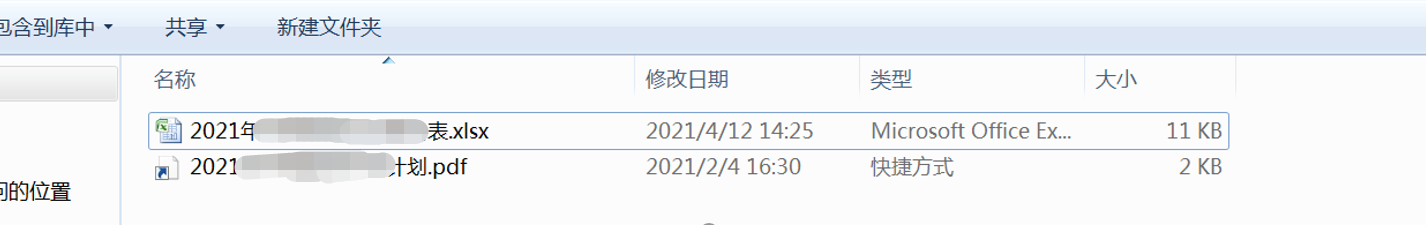

样本解压后可以看到两个文件:一个excle表,一个pdf快捷方式。excle表查看后是一个正常的文件。

通过火绒剑行为监控可以看到快捷方式执行后会有一些启动bat脚本和外连等行为

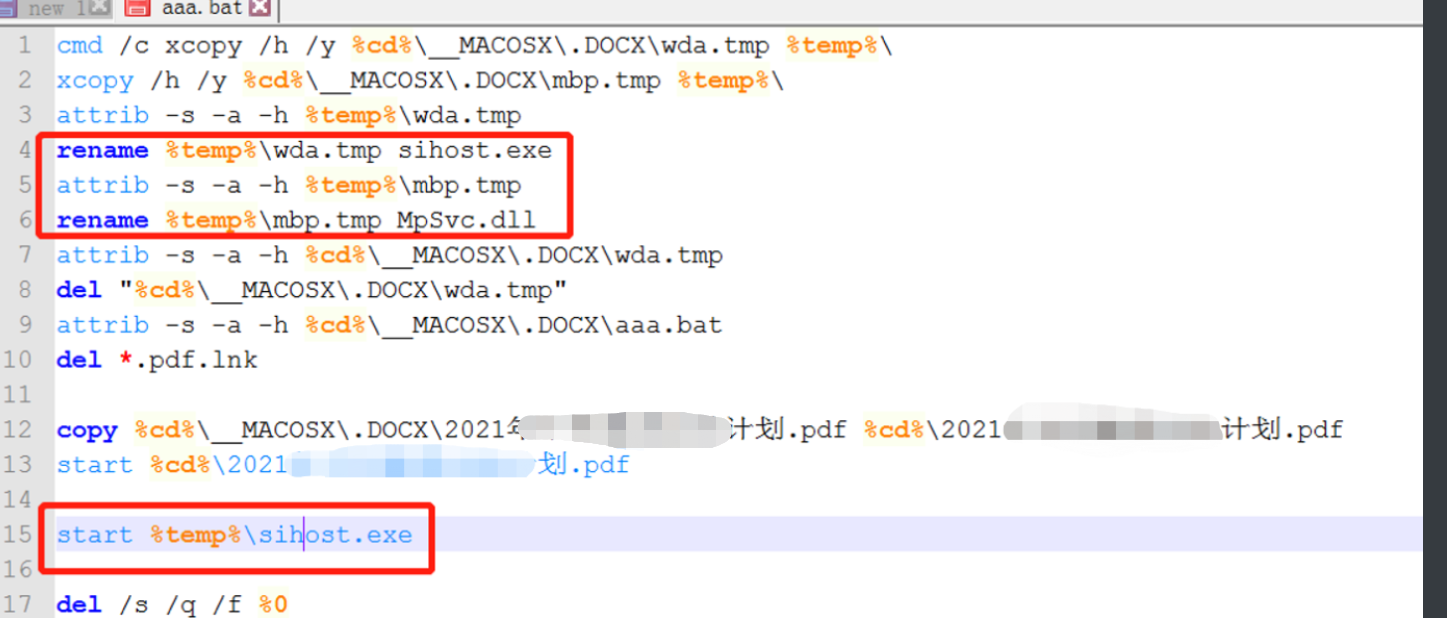

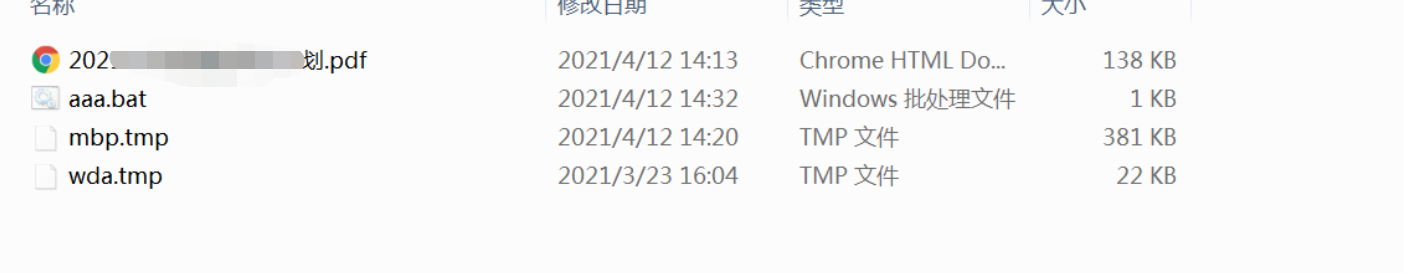

根据bat文件可以看到lnk文件执行之后,运行的主体为sihost.exe & MpSvc.dll,接下来跟据前面监测到的的一些行为对这两个文件进行详细分析。

0x02 调试分析

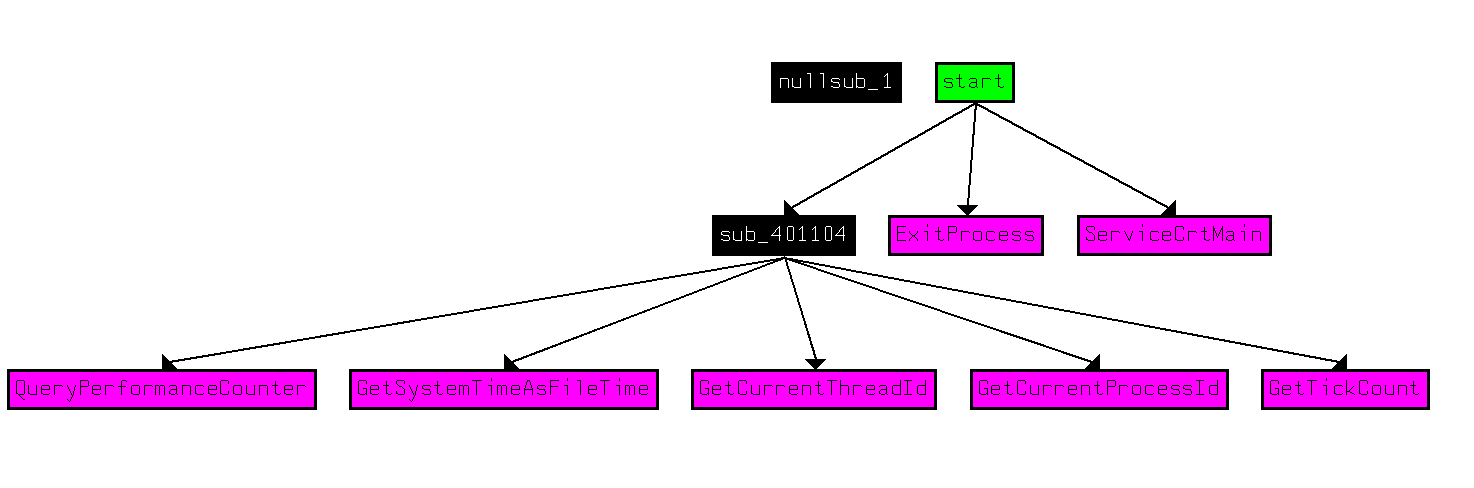

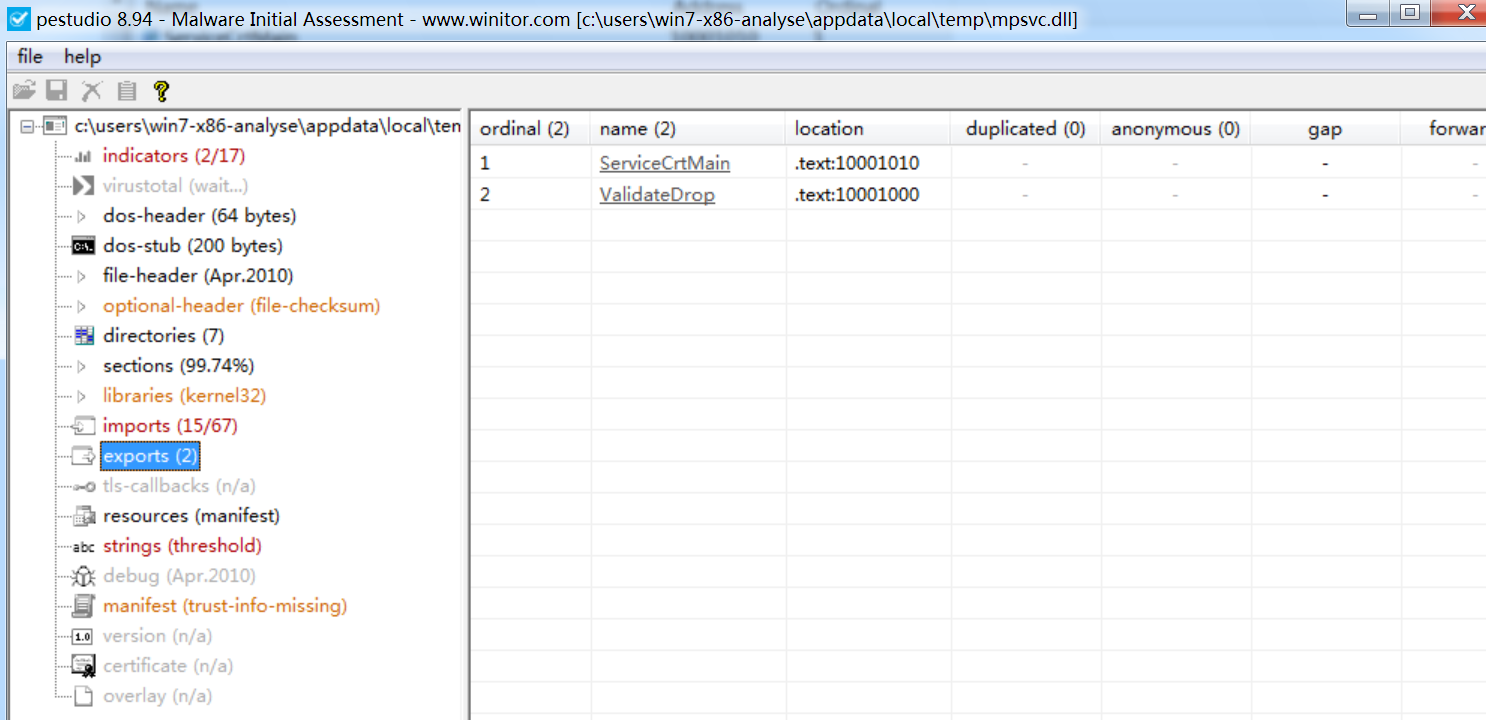

用ida查看sihost.exe的函数调用视图可以看到调用过程非常简单,启动函数调用了三个函数sub-401104获取了一些信息并未做什么后续的操作,所以主要从DLL的ServiceCrtMain函数开始分析

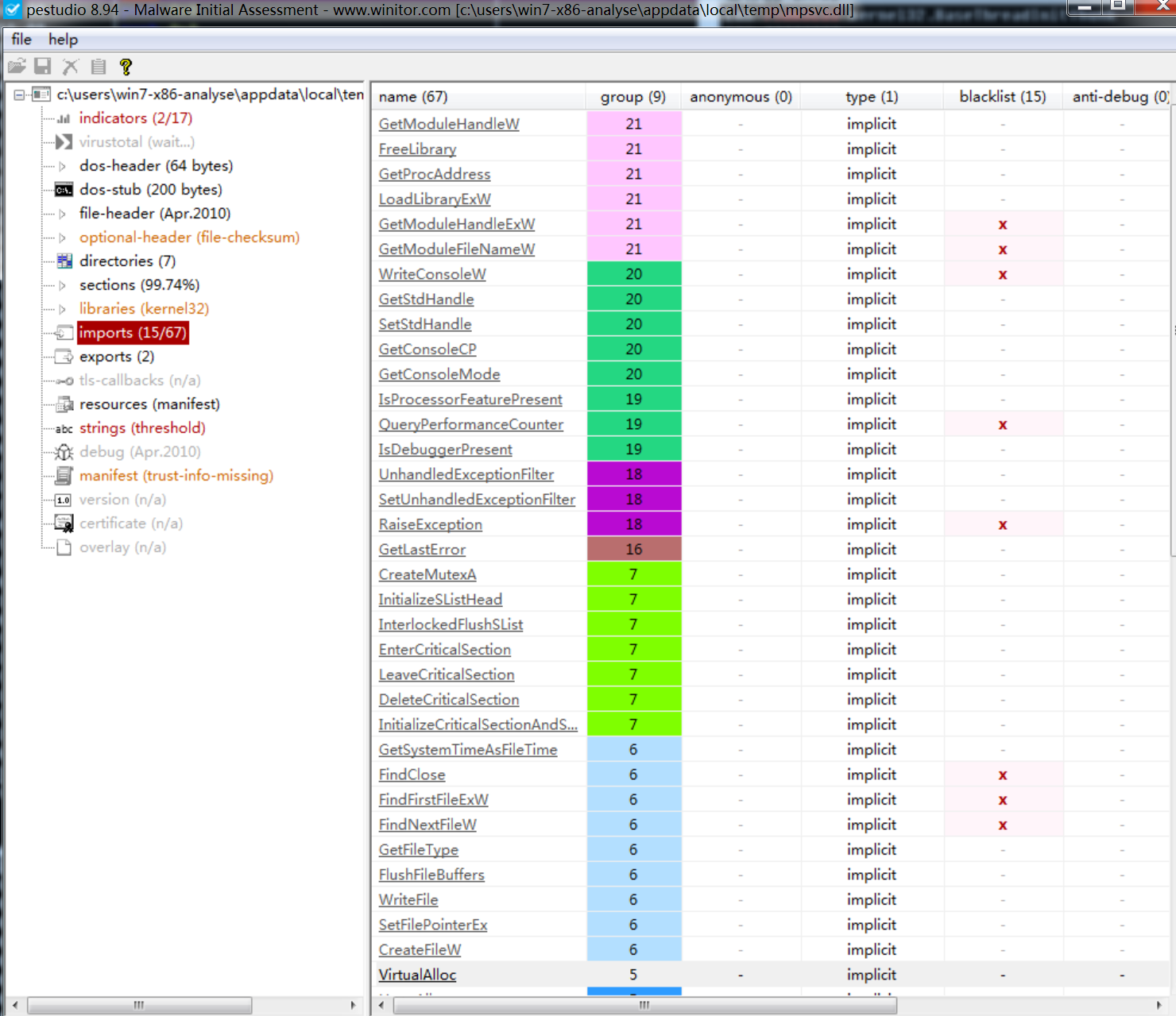

顺便看一下dll用到了非常多的导入函数

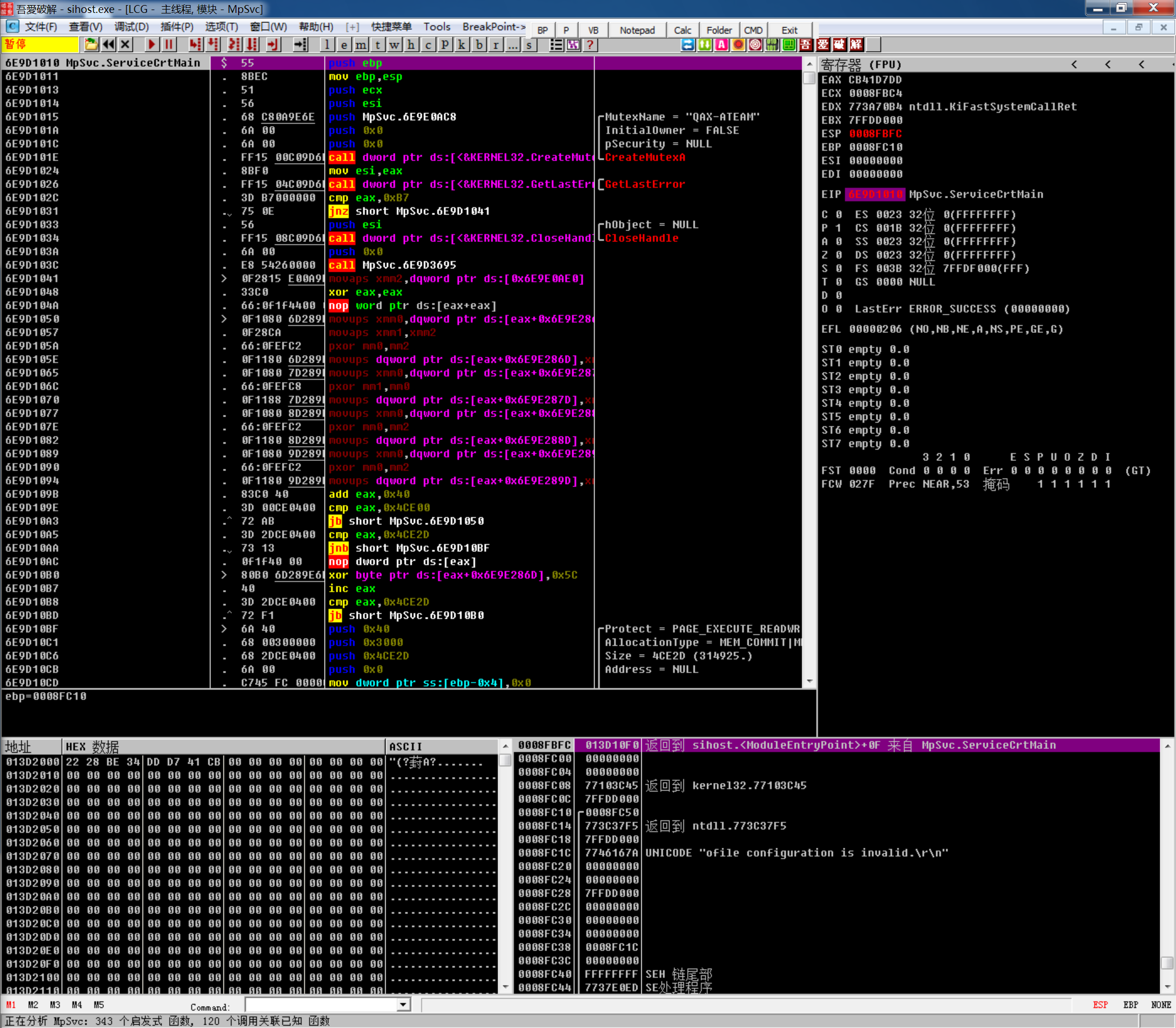

进入mpsvc.dll后可以看到首先创建了一个互斥体来防止多开,继续往下调试

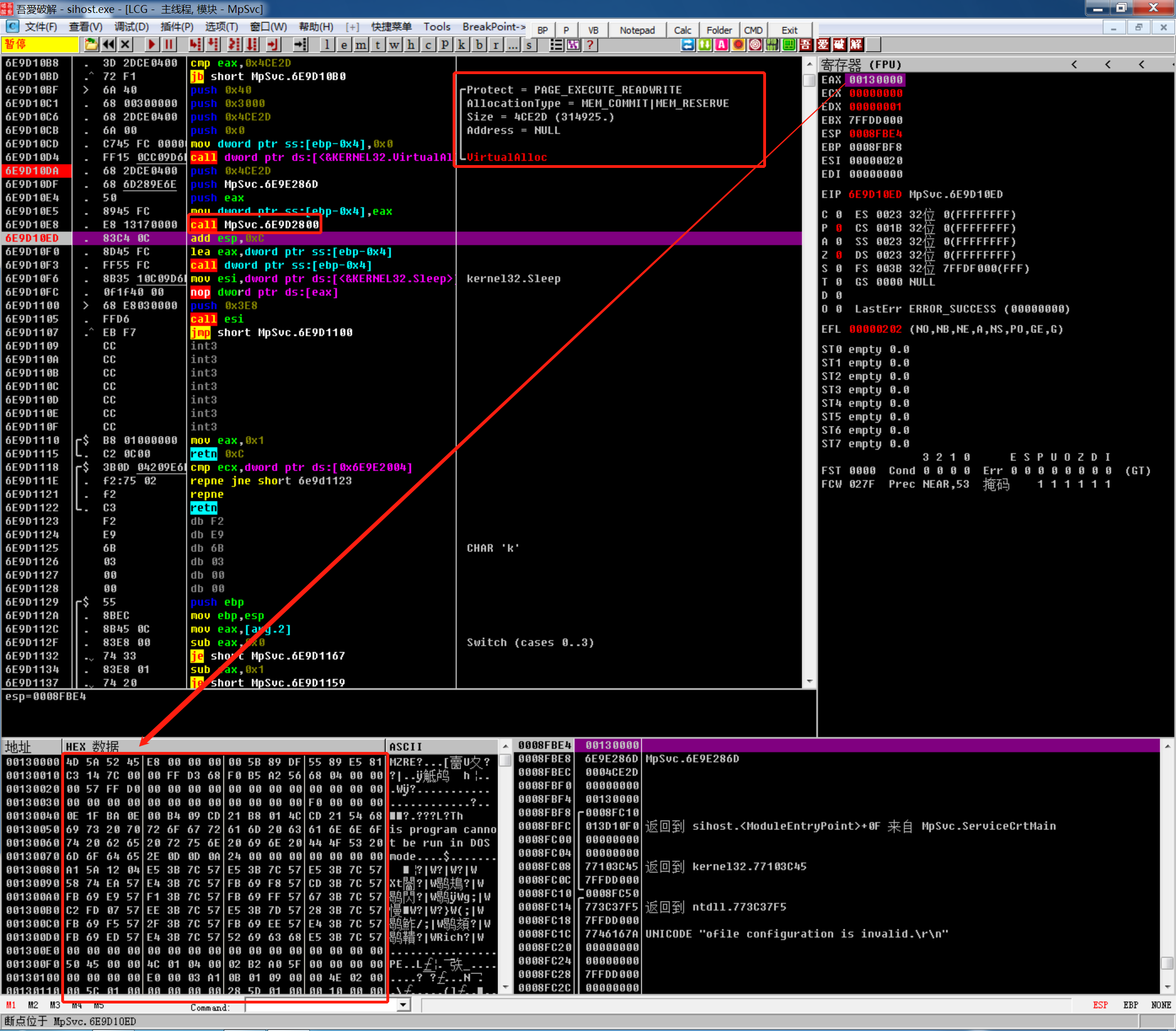

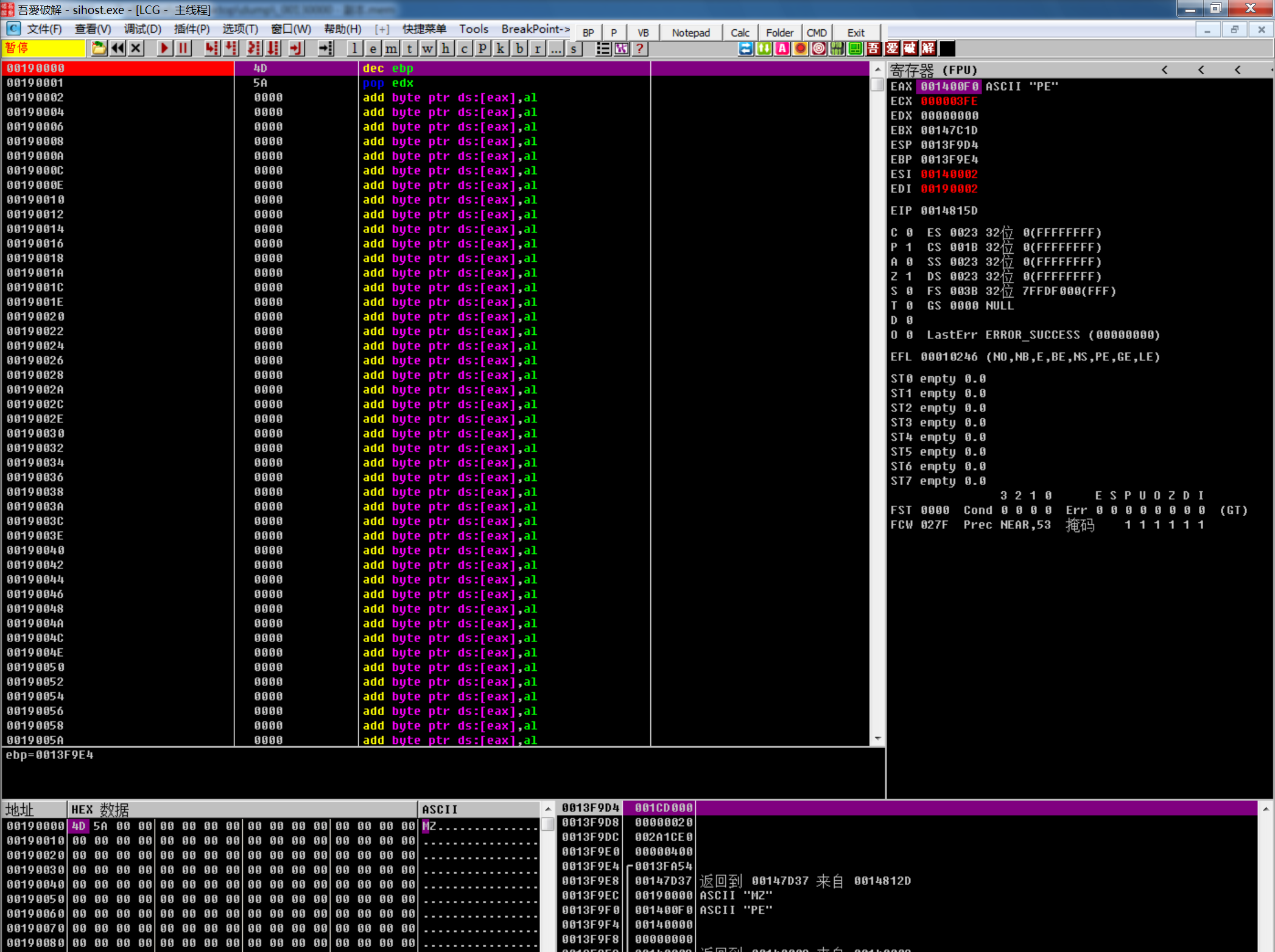

可以看到此处VirtualAlloc在0x130000处开辟了一块可读可写可执行的空间,之后又往这片内存写入了一个PE文件

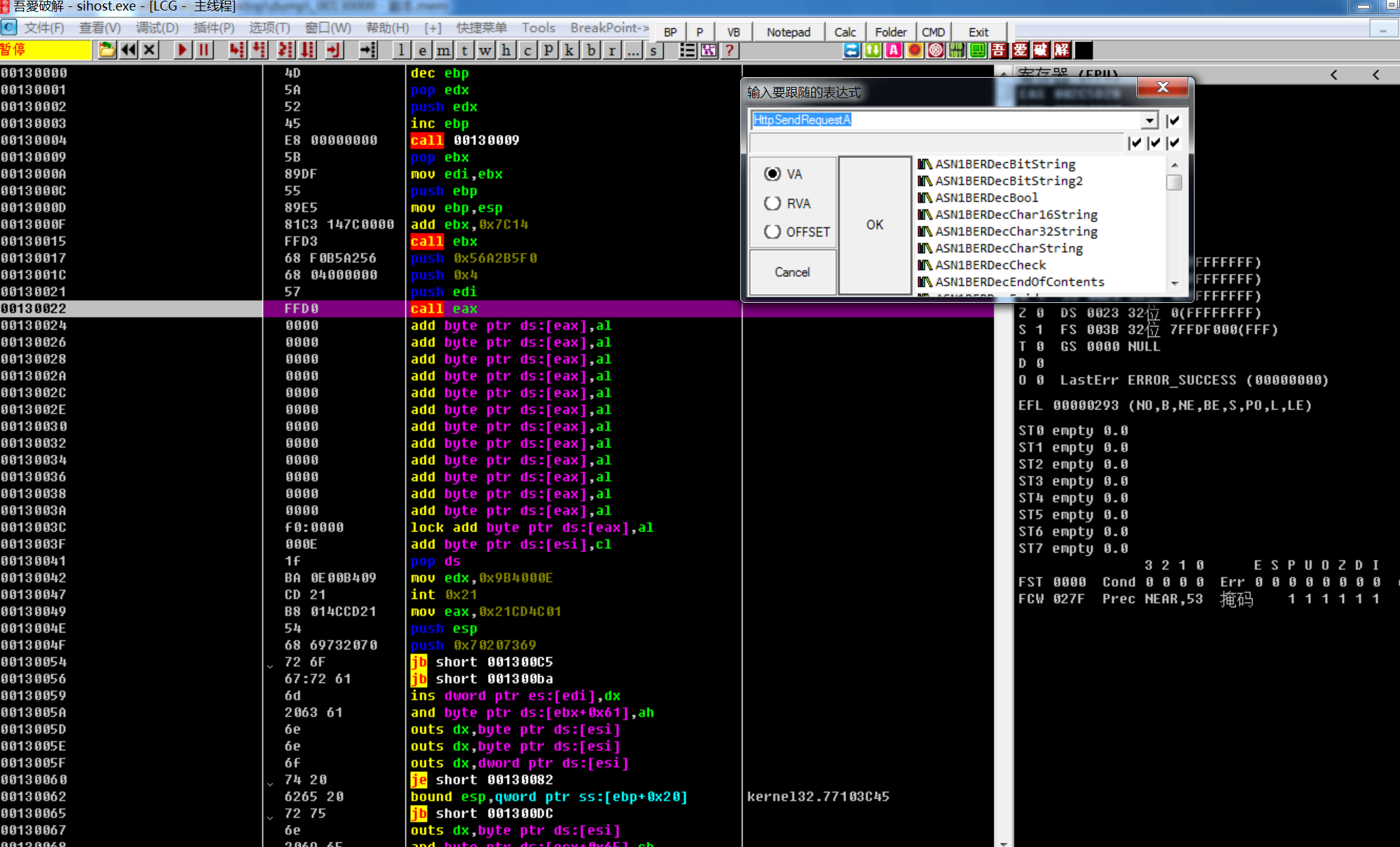

前面用火绒剑抓取到了有外链的操作,在进入这个地方已经加载网络通信相关dll后,可以直接下HttpSendRequestA等网络链接相关断点

继续往下执行,可以看到又使用virtualalloc开辟了一块空间

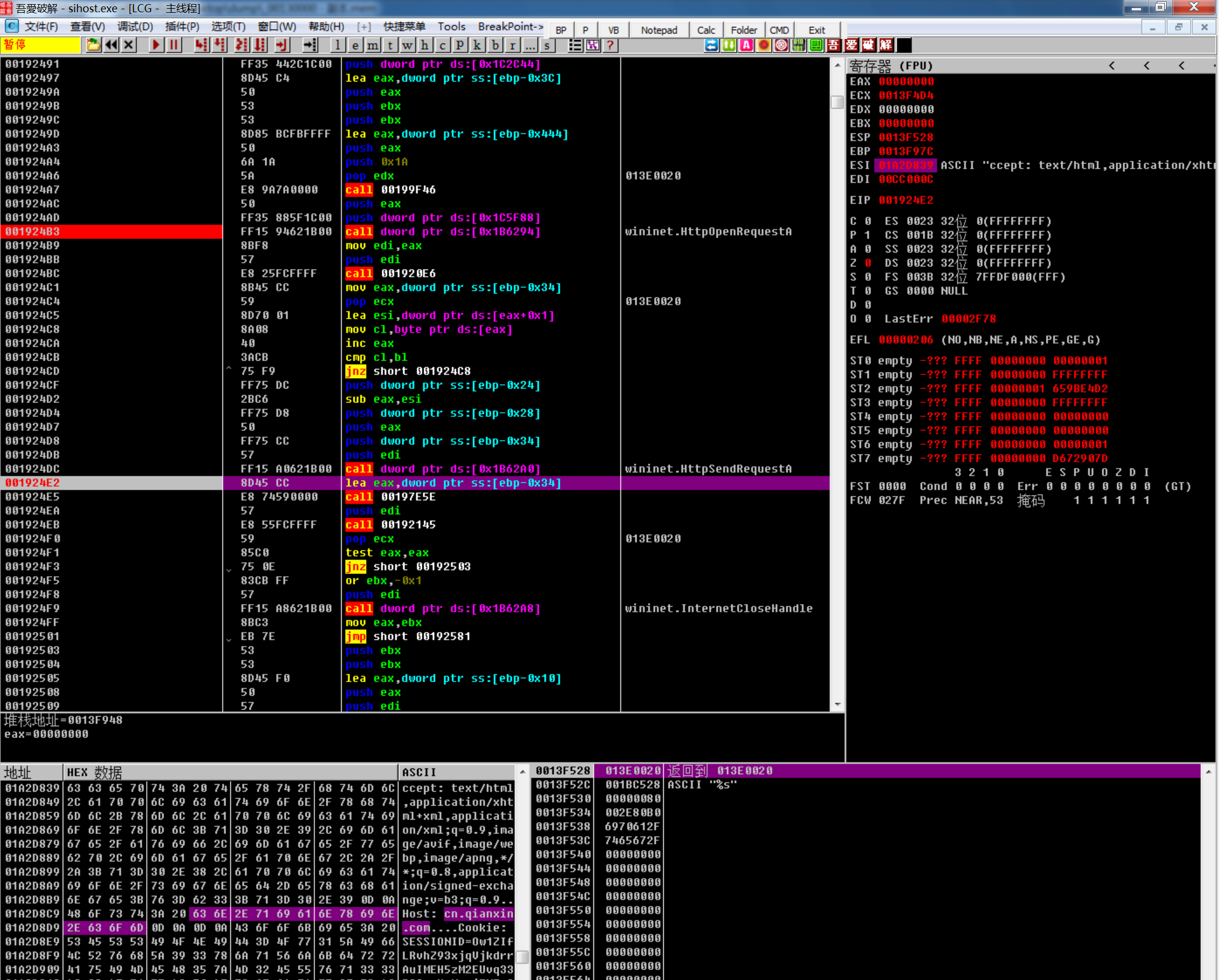

此时可以选择F9直接执行会断在HttpSendRequestA处,就可以看到链接的域名C2

可以看到链接的C2是一个高信誉的域名,这个地方是采用了域前置的方式,去访问用同一个CDN加速的另一个域名。

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 xiaoeryu!

评论