Cobalt Strike(三)

Cobalt Strike DNS Beacon的使用与原理

这一节实验需要有一台公网vps和一个域名

简介

dns木马

dns木马因为隐蔽性较好,在受害者不会开放任何端口可以规避防火墙协议,走的是53端口 (服务器),防火墙不会拦截,缺点响应较慢。

1. 部署域名解析

配置域名解析:需要添加一条A记录和一条NS记录

A:告诉域名服务器,test.xiao(域名)指向的IP地址是多少

CN:告诉域名服务器,想要知道c1.xiao(域名)的IP就去问test.xiao(域名)

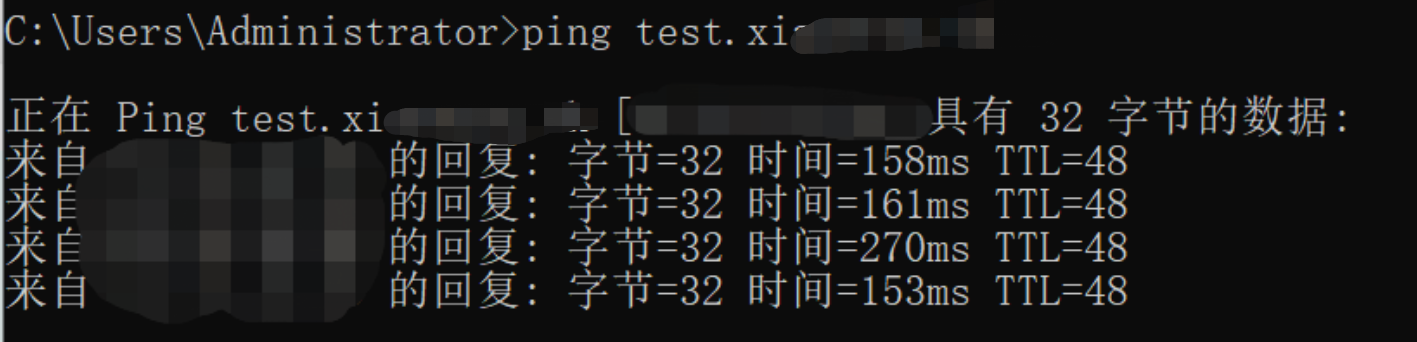

- 设置完成后验证一下A记录是否解析成功

找一台可以联网的主机输入

ping test.xiao(域名):可以显示IP地址说明解析已经成功了

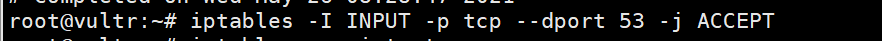

- 然后在vps开启53端口并监听试试测试CN记录是否解析成功

- 开启端口命令

iptables -I INPUT -p tcp --dport 53 -j ACCEPT

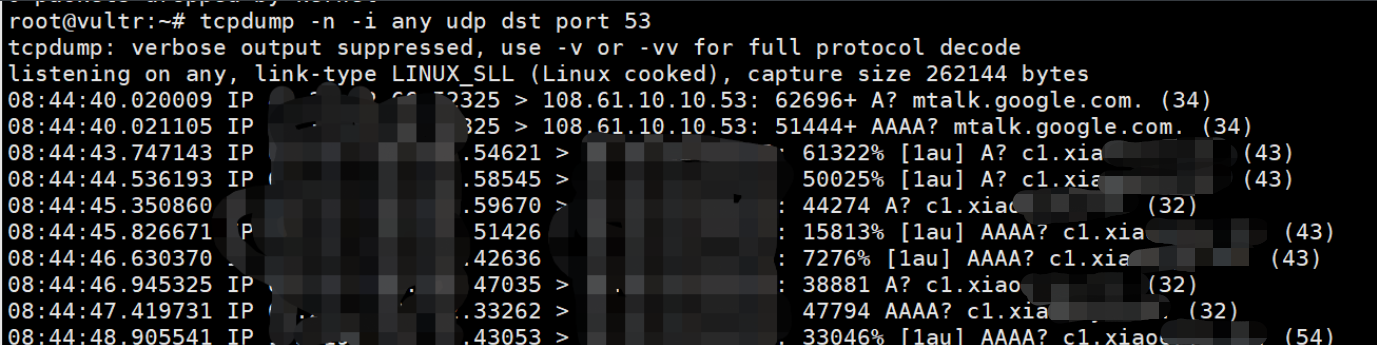

监听端口命令

tcpdump -n -i any udp dst port 53- 然后在一台可以联网的主机上执行

nslookup c1.xiao(域名)可以看到解析成功

- 然后在一台可以联网的主机上执行

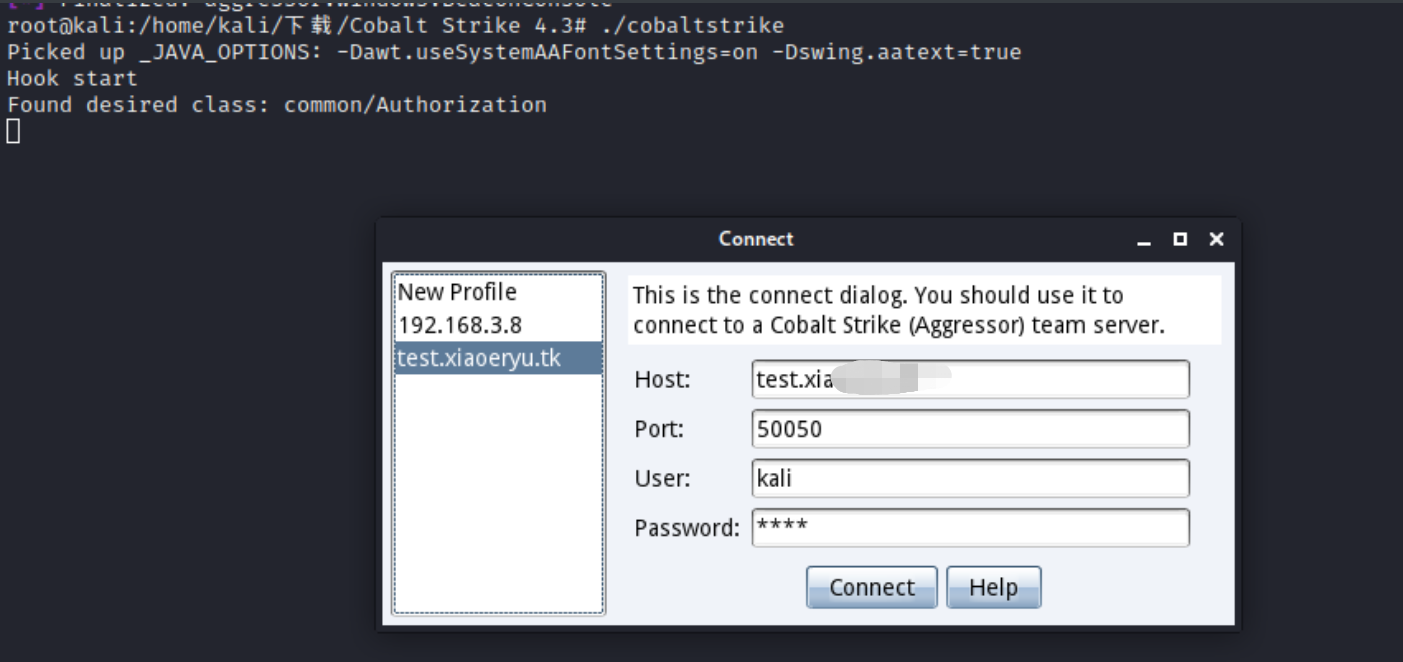

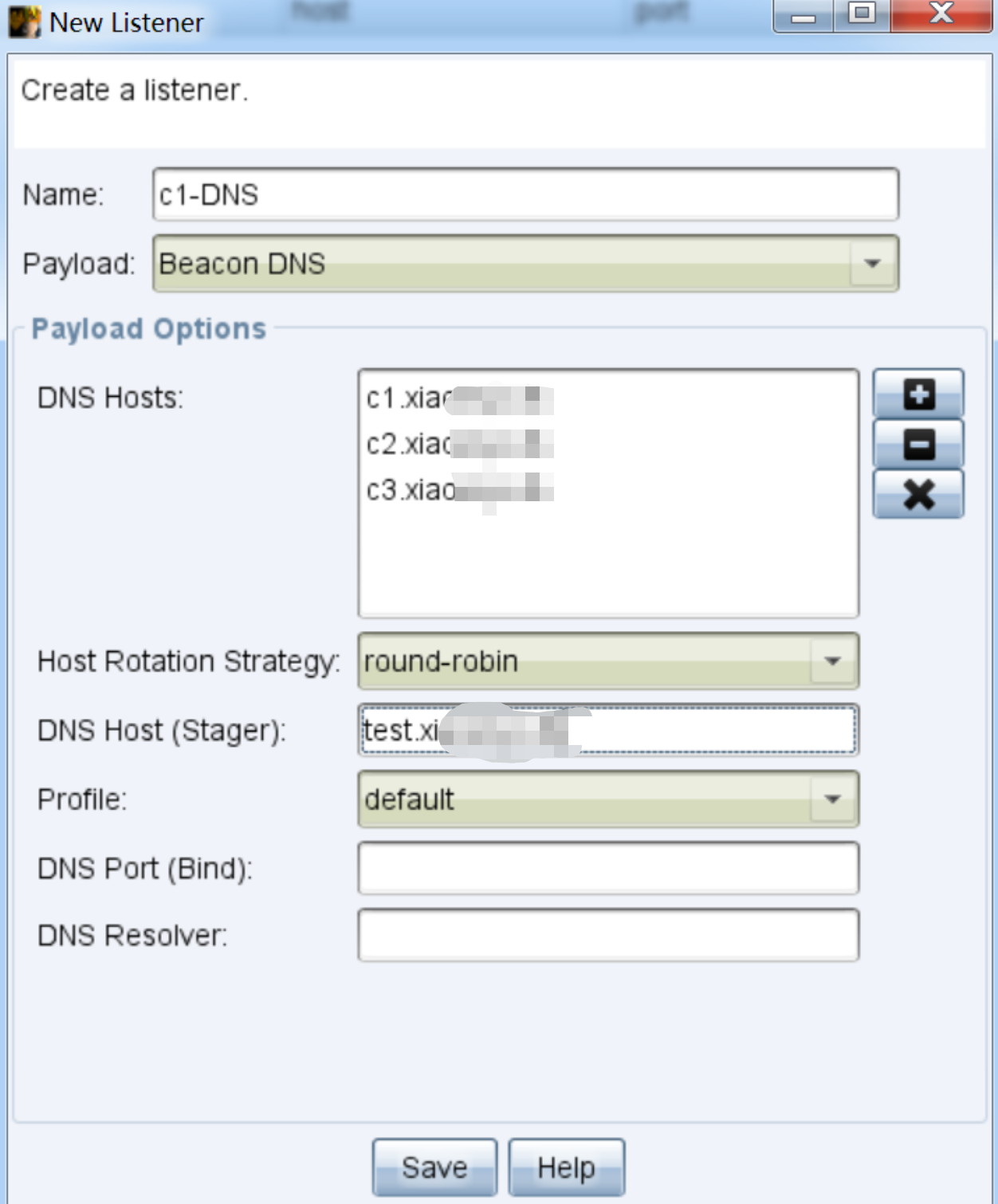

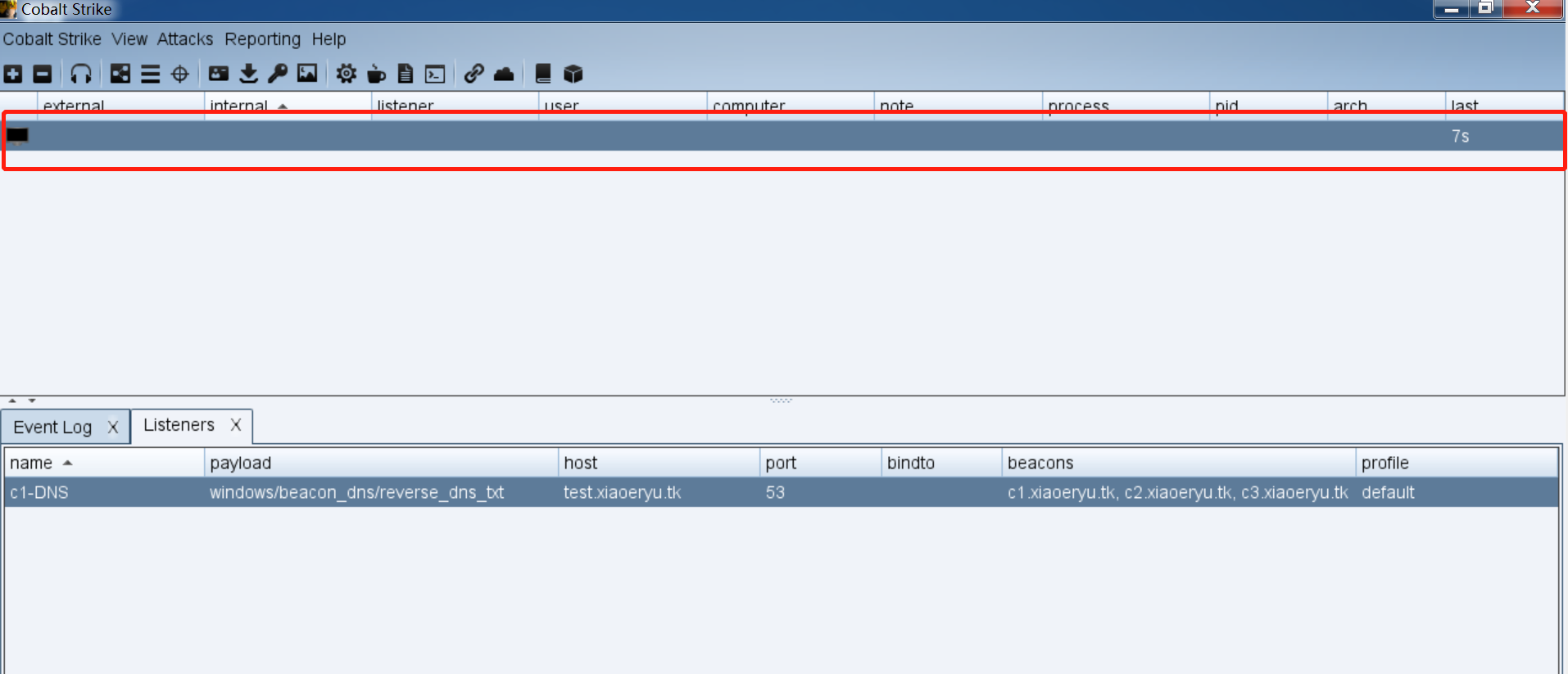

2. 新建监听器

开启cs:HOST输入我们配置好的域名

- 新建一个监听器

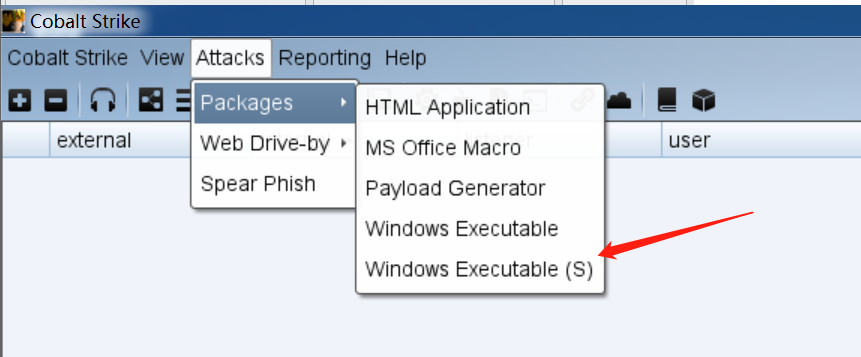

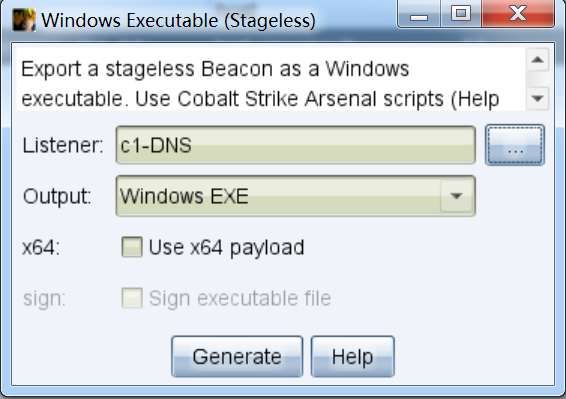

3. 生成DNS木马

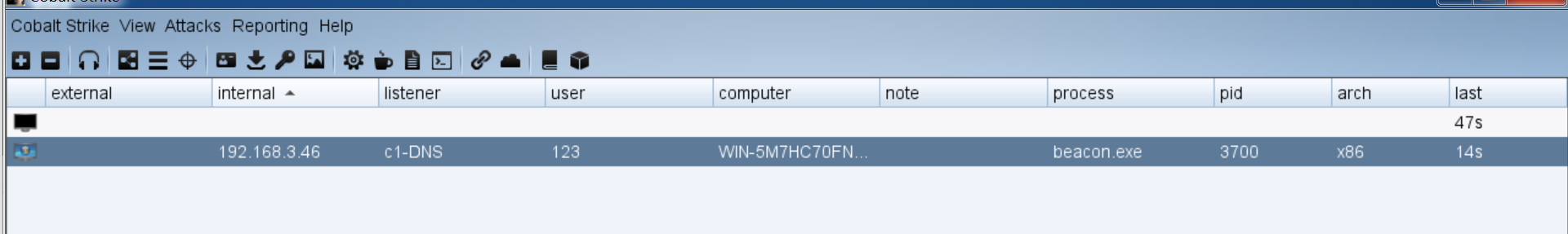

4. 上线

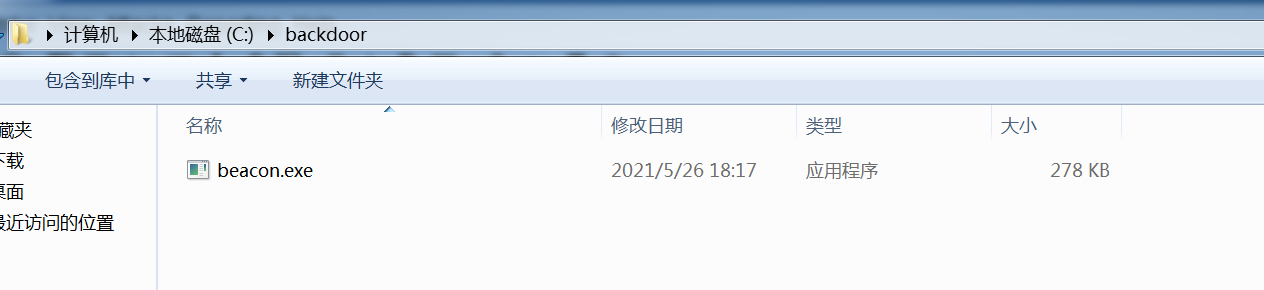

将生成的木马在目标机上执行

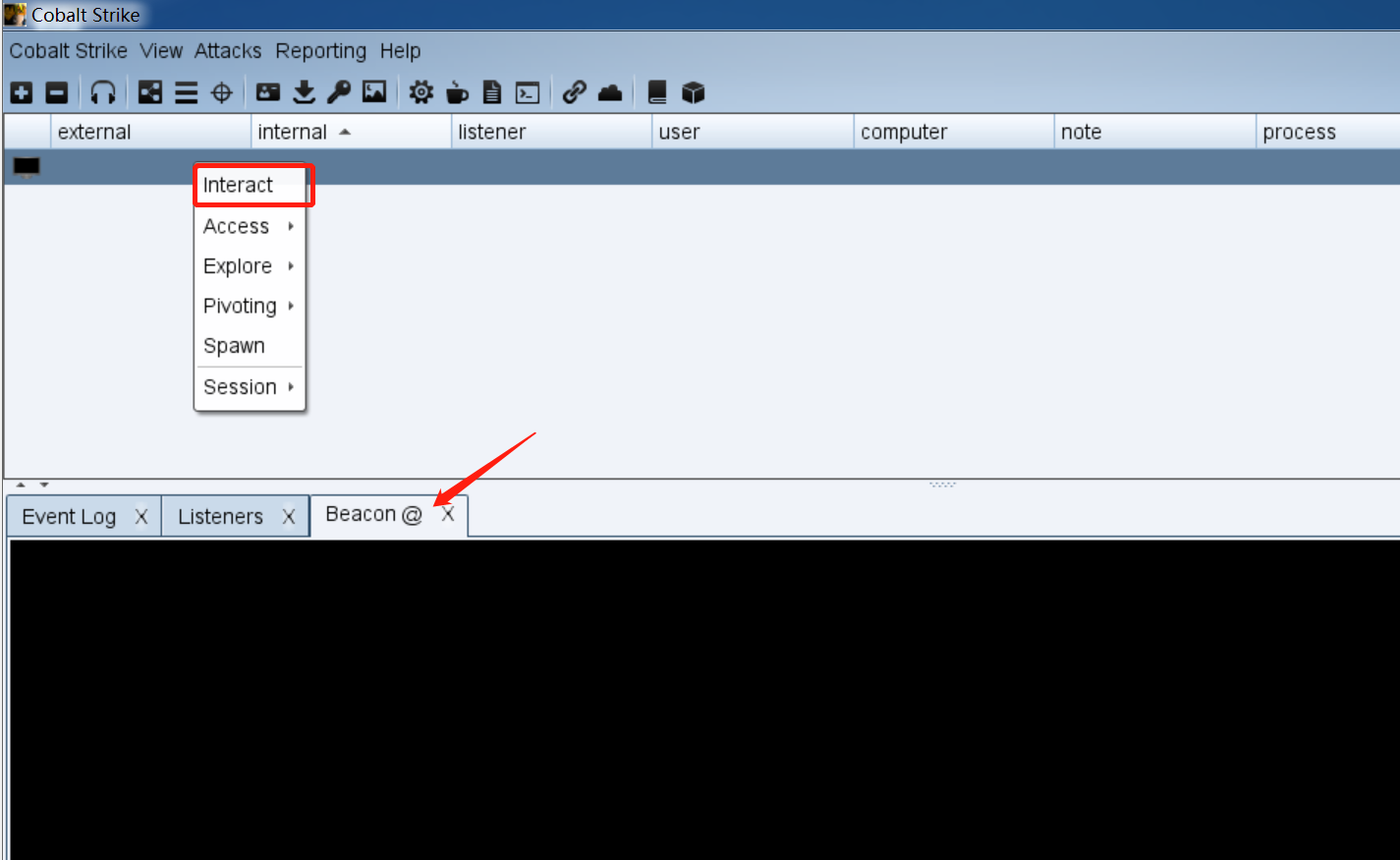

- 可以看到已经上线

- 在目标机上右键打开beacon窗口输入命令,过一会儿就可以看到主机的详细信息

checkin

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 xiaoeryu!

评论