Cobalt-Strike-四

发表于|更新于|渗透

|总字数:57|阅读时长:1分钟|浏览量:

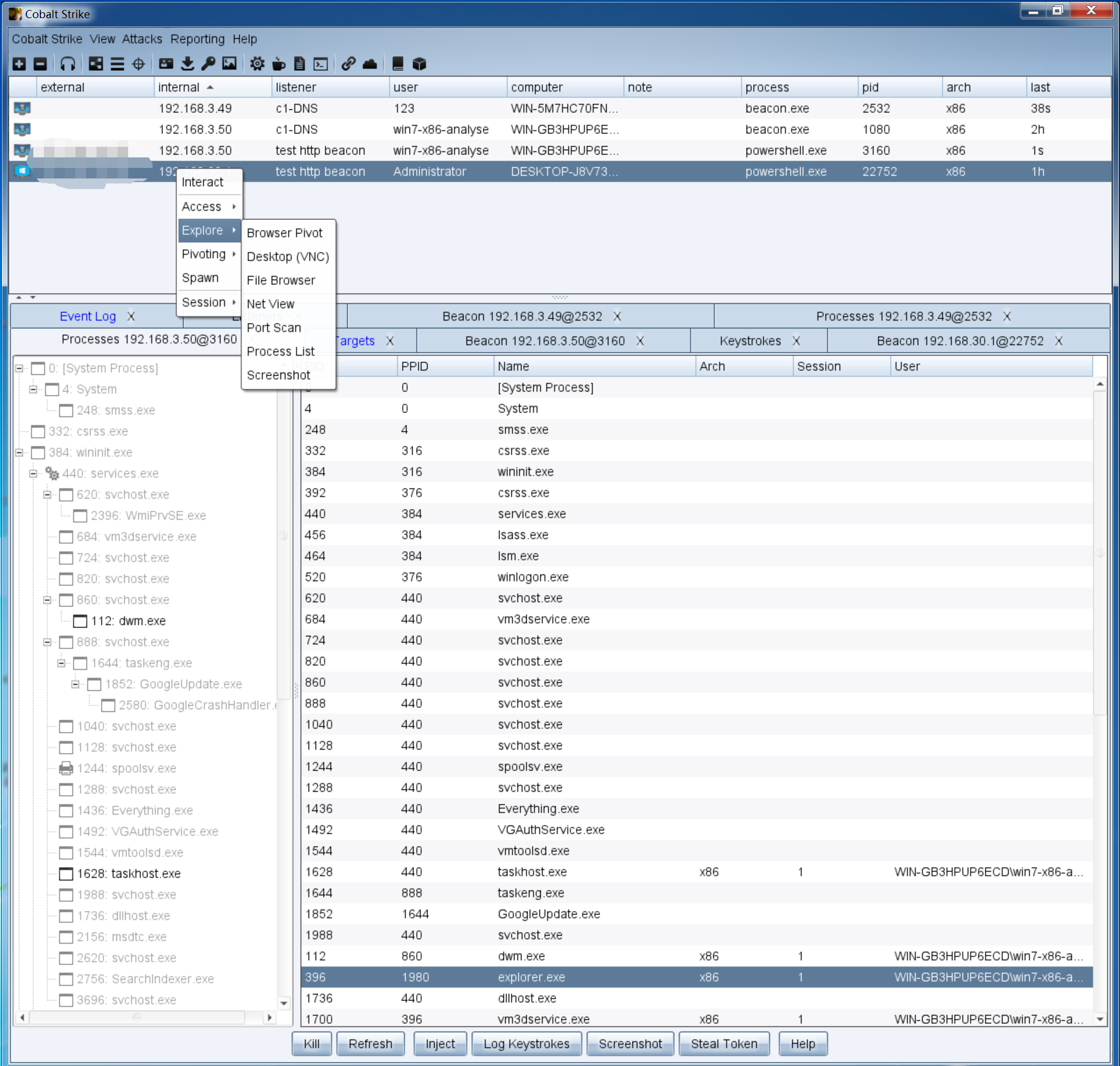

Cobalt Strike用户驱动攻击

使用cs生成木马让目标机上线后

有很多用户驱动攻击的模块可以使用

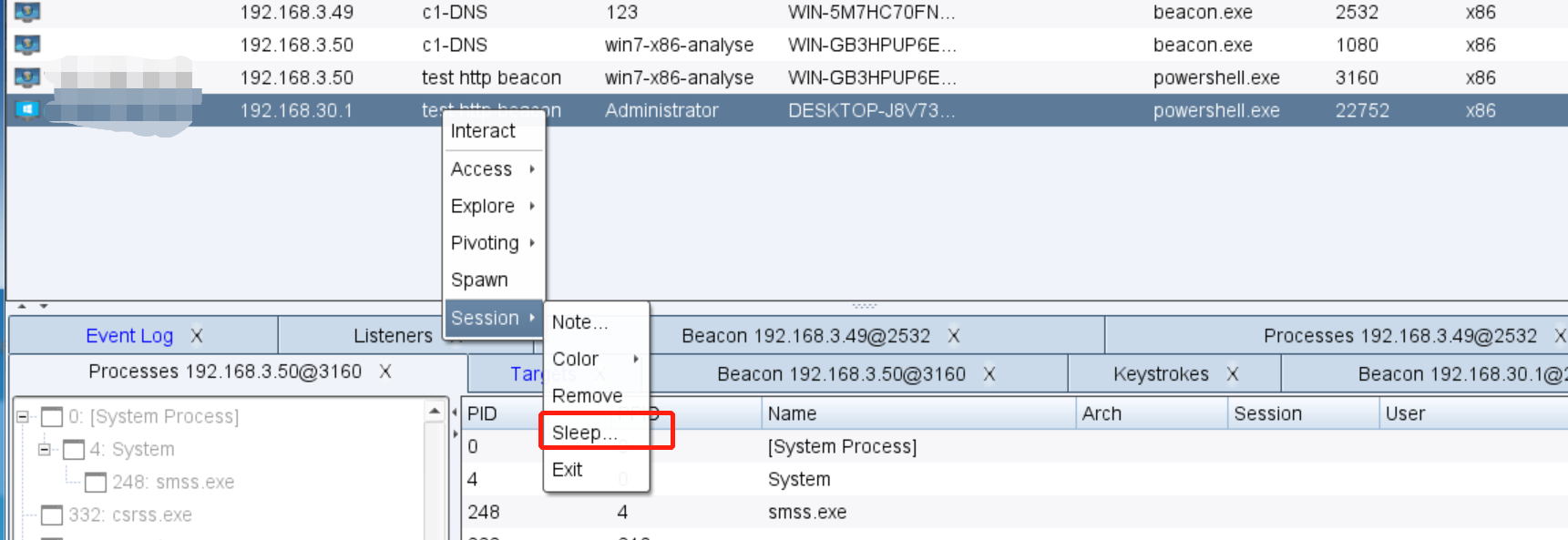

这里可以修改sleep的时间:获取信息的间隔时间/s

文章作者: xiaoeryu

版权声明: 本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 xiaoeryu!

相关推荐

2021-06-01

Cobalt-Strike-七 Cobalt Strike鱼叉钓鱼

鱼叉钓鱼鱼叉式网络钓鱼(Spear phishing)指一种源于亚洲与东欧只针对特定目标进行攻击的网络钓鱼攻击。 鱼叉式网络钓鱼攻击针对特定组织内的特定目标个体。电子威胁 形势已发生了极大变化,从大量的垃圾邮件转向具有针对性的电 子邮件网络钓鱼活动,后者可对全球组织造成重大的财务、品牌和 运营损失。 例如,攻击者更加关注 高管和其他具有管理员权限的雇员,诱使其启动恶意软件,让犯罪 分子进入公司环境。这可能是勒索软件,先加密公司数据,然后借 机向受害者勒索费用。 邮箱钓鱼模块使用 cobalt strike提供了一个邮箱钓鱼模块 我们来看一下这个模块怎么使用 targets:创建一个新的文件 填写的内容记得邮箱和名字之间用tab隔开 template:找一个新的邮件点击显示邮件原文 将内容全部拷贝下来 粘贴进文件中 填入文件路径 Attachment:这个可以用来上传附件,暂时先不用这个Embed URL:这里填入想跳转到的网址例如填写163邮箱的登陆页面 https://mail.163.com/ 填写发送邮箱的信息 Bounce...

2021-05-26

Cobalt Strike(三)

Cobalt Strike DNS Beacon的使用与原理这一节实验需要有一台公网vps和一个域名 简介 dns木马 dns木马因为隐蔽性较好,在受害者不会开放任何端口可以规避防火墙协议,走的是53端口 (服务器),防火墙不会拦截,缺点响应较慢。 1. 部署域名解析 配置域名解析:需要添加一条A记录和一条NS记录 A:告诉域名服务器,test.xiao(域名)指向的IP地址是多少 CN:告诉域名服务器,想要知道c1.xiao(域名)的IP就去问test.xiao(域名) 设置完成后验证一下A记录是否解析成功 找一台可以联网的主机输入ping test.xiao(域名):可以显示IP地址说明解析已经成功了 然后在vps开启53端口并监听试试测试CN记录是否解析成功 开启端口命令 iptables -I INPUT -p tcp --dport 53 -j ACCEPT 监听端口命令 tcpdump -n -i any udp dst port 53 然后在一台可以联网的主机上执行nslookup...

2021-06-03

Cobalt-Strike-九 免杀(一)

Veil免杀安装网上有很多的安装方法:安装很简单输入命令sudo apt install veil然后一直确定下一步就可以了,安装时间较长 安装方法 安装的过程中先使用CS生成一个payload 使用安装完成后输入veil可以启动veil工具 安装完成可以看到有 Evasion和Ordnace 两个工具:Evasion是用来做==文件免杀==的一般来说选用的比较多 输入use 1选用Evasion list查看可用的payloads 输入use 17这里我们选择一个go 的注入payload 输入generate选择生成payload 输入3选择自定义类型字符串,然后将我们前面生成的payload放进去回车执行 然后再给输入个名字:不需要输入后缀名 将生成后的文件拷贝出来拿到vt上查杀一下 被一大半的杀软检测出来了(安装了360和火绒也过不去,会直接被检测出来) HanzoInjection 方法HanzoIjection 是一种工具,专注于在内存中注入任意代码以绕过常见的防病毒解决方案 下载链接 Arguments...

2021-05-25

Cobalt Strike(二)

Cobalt Strike重定器域名:kali123.com dns服务器 :192.168.3.40 csserver(kali):192.168.3.8 k.kali.com Ubuntu:192.168.3.42 简介: 什么是“重定器”: “重定器”是一个在“CS”服务器和目标网络之间的服务器。作用是对你团队服务器下的连接,用做代理服务器或端口转发服务。 作用 1. 保护服务器地址 2. 增强适应能力,保持通信 使用的工具 socat TCP4-LISTEN:80,fork TCP4:[team server]:80 可以用这个工具来建立80端口的连接管理,并且继续在80端口运行那个连接团队服务器的连接。 linux系统的使用命令 socat TCP4-LISTEN:80,fork TCP4:team.cskali.com:80 重定向拓扑图 本地域名配置 先配置一下DNS信息 然后在我们用我们的windows虚拟机输入域名连接一下csserver a. 修改本地的DNS b....

2021-05-28

Cobalt-Strike-五

Cobalt Strike会话管理测试环境 系统 服务 ip kali teamserver1 192.168.3.51 kali teamserver2 192.168.3.8 win7 target 192.168.3.49 winXP target 192.168.3.52 一. cs派生会话(会话备份) 可以增加自身会话,也可以将会话备份到其它teamserver,基本都是一样的操作 二. cobalt strike派生给metasploit会话 在msf中创建监听会话 msf5 > use exploit/multi/handler [*] Using configured payload windows/meterpreter/reverse_http msf5 exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp payload => windows/meterpreter/reverse_tcp msf5...

2021-06-02

Cobalt-Strike-八 提权

提权顾名思义简单来说就是将普通用户的权限提升至管理员权限 Bypass UAC什么是UAC用户帐户控制(User Account Control,简写作UAC)是微软公司在其Windows Vista及更高版本操作系统中采用的一种控制机制。其原理是通知用户是否对应用程序使用硬盘驱动器和系统文件授权,以达到帮助阻止恶意程序(有时也称为“恶意软件”)损坏系统的效果。 使用提权点击选择Elevate 这里有两种默认自带的两种提权方式:直接选择使用,试过之后在win7上都可以成功提权 powerup提权下载powershell脚本 https://github.com/PowerShellMafia/PowerSploit/tree/master/Privesc 命令上传脚本 powershell-import 执行上传的脚本 powershell invoke-allchecks 未完待续

评论