妹子图防截屏破解

本章主要是一个简单的hook,破解防截屏机制

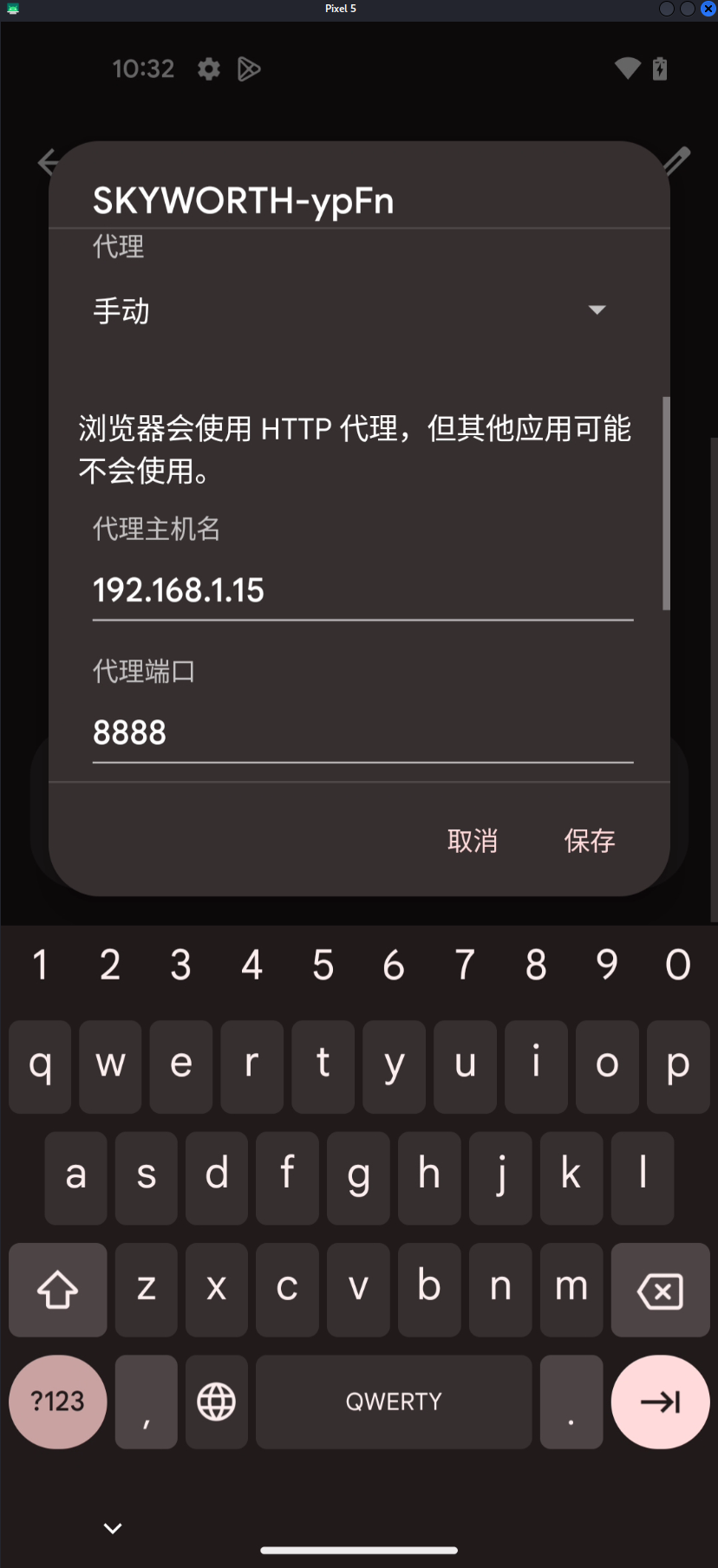

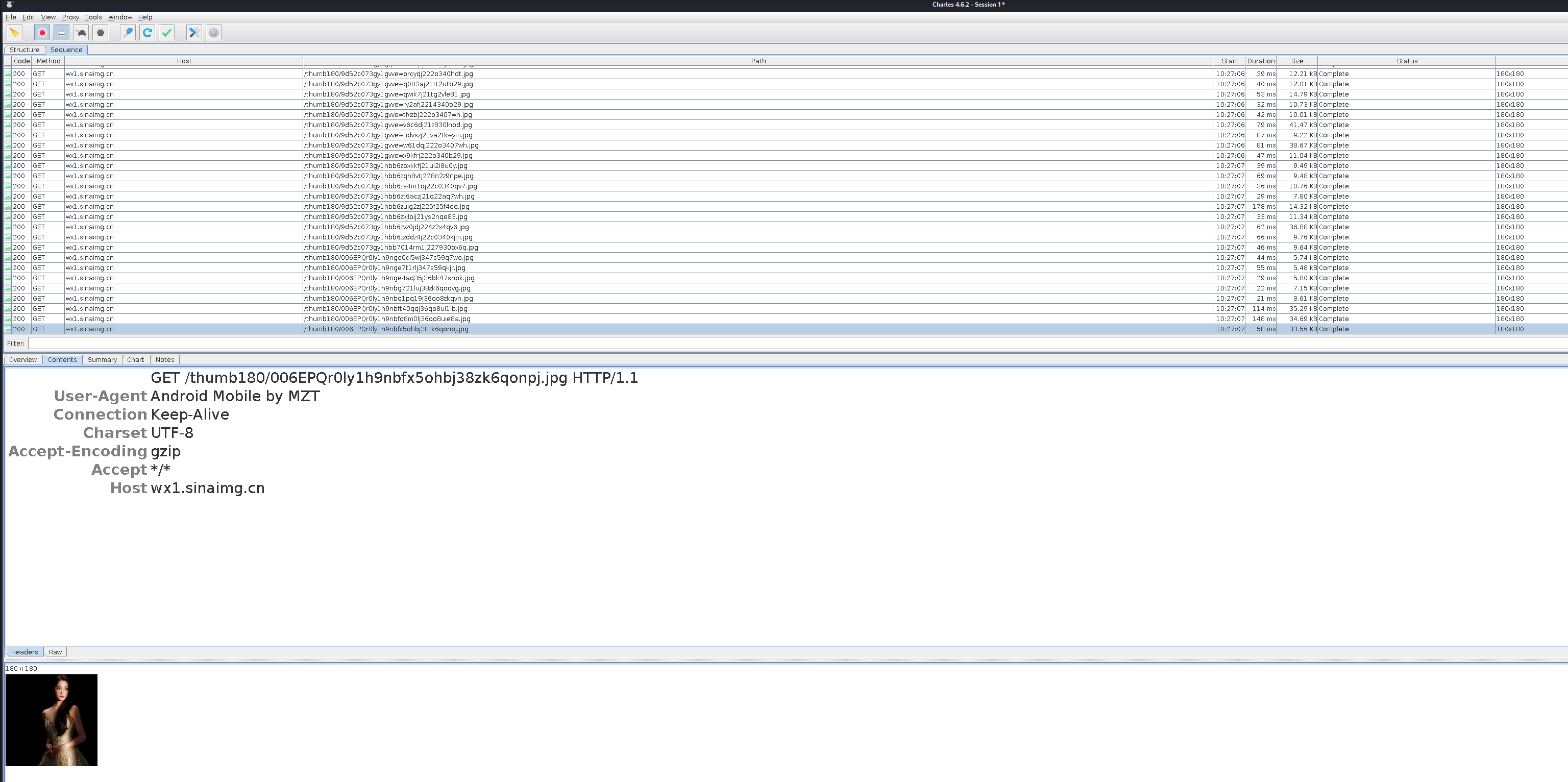

抓包

没啥反抓包措施,直接使用charle抓包就行

FRIDA破解防截屏

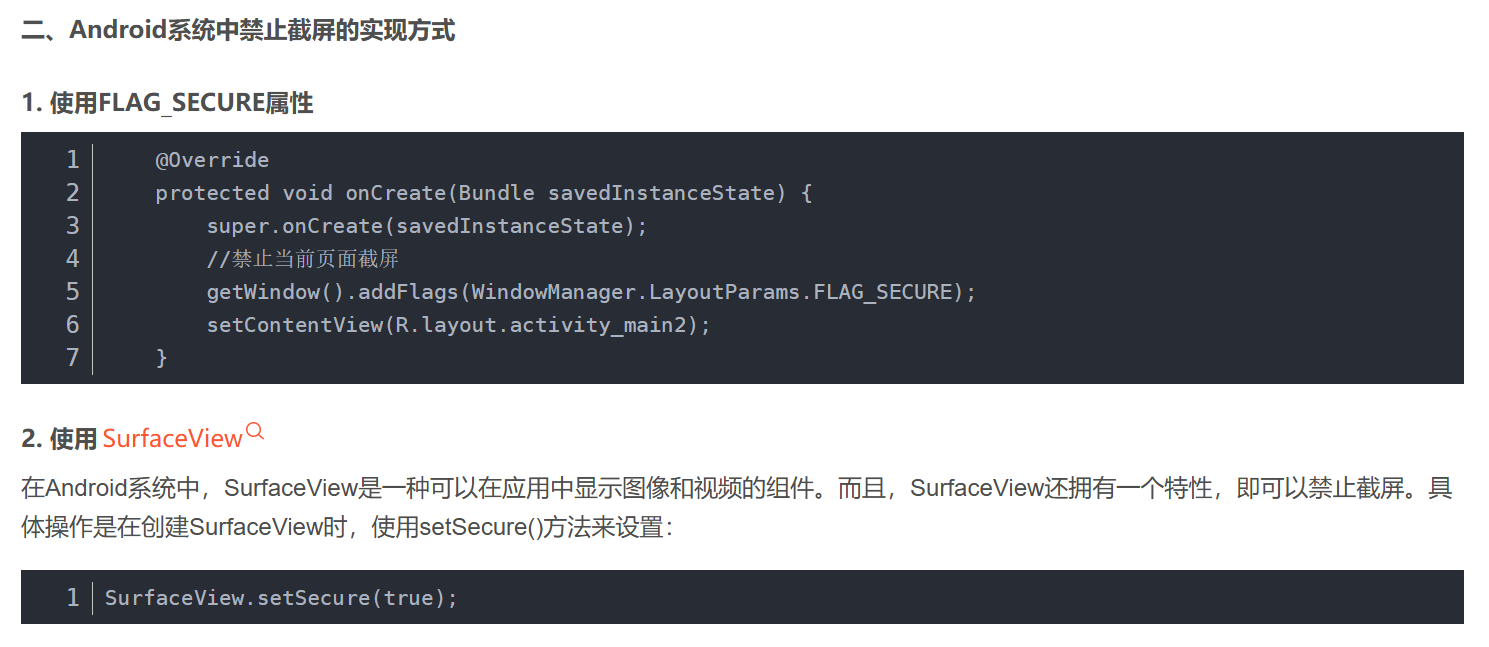

- 妹纸图无法直接截屏

查找一下Android中禁止截屏的实现方式

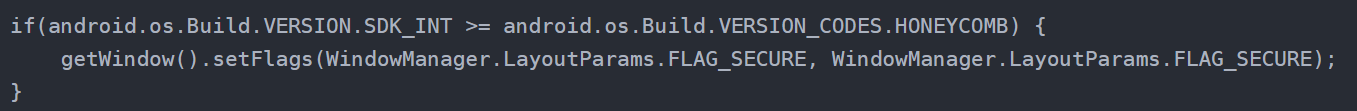

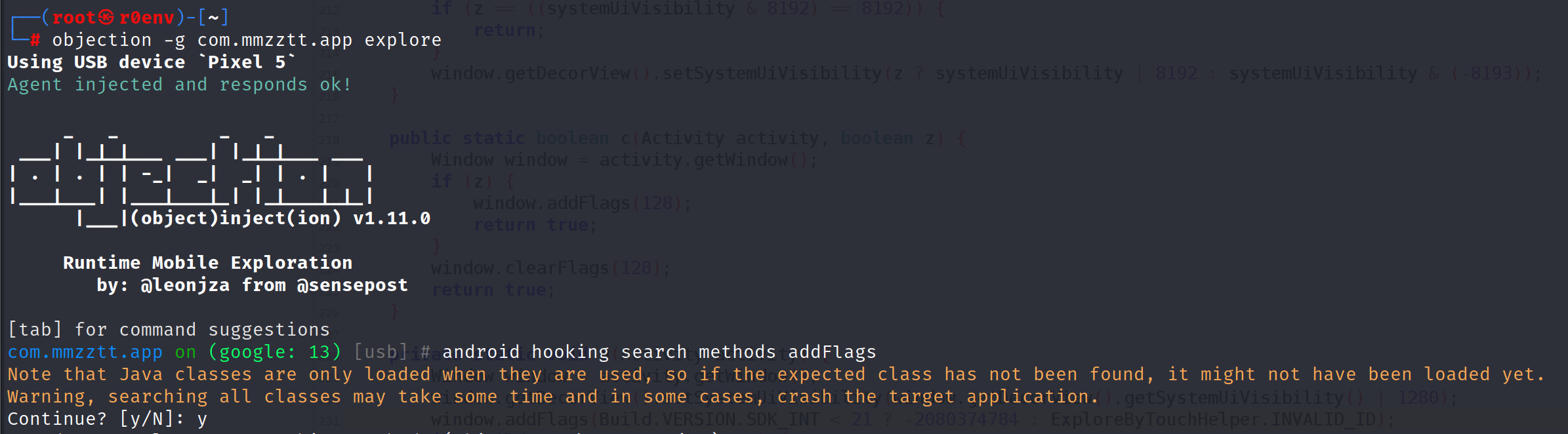

使用objection搜索一下addFlags或者setFlags

- pixel 5的性能还不错能直接搜索到

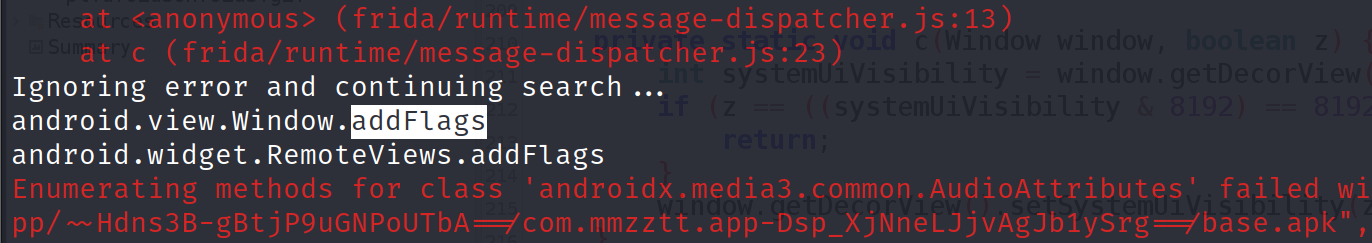

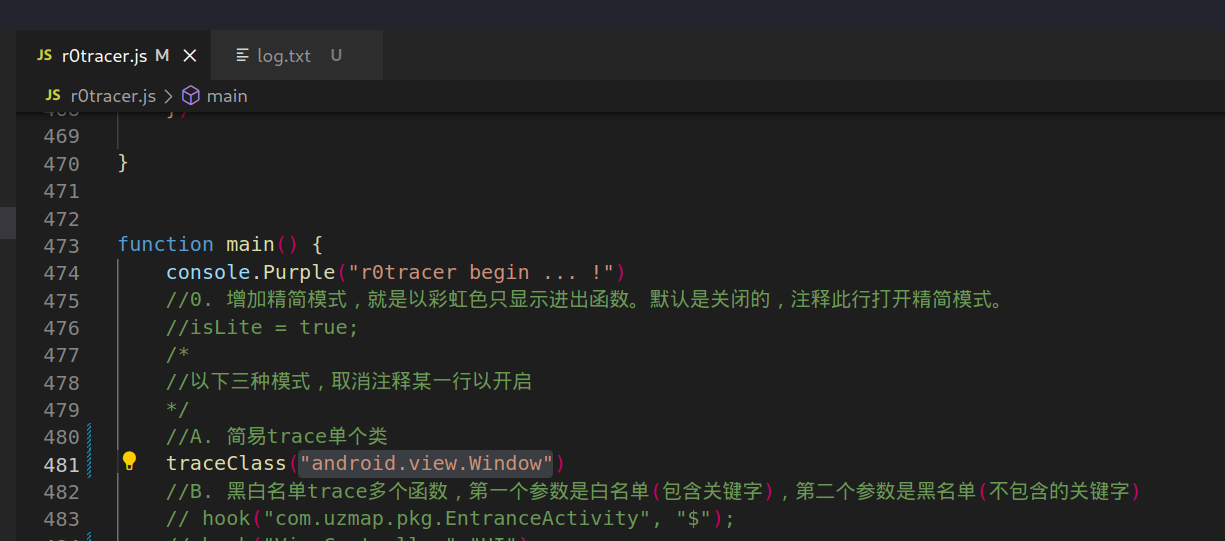

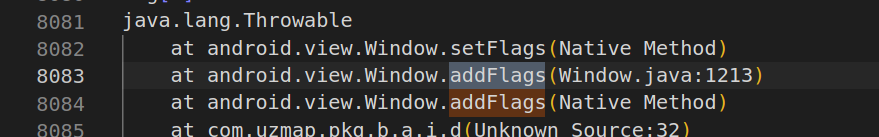

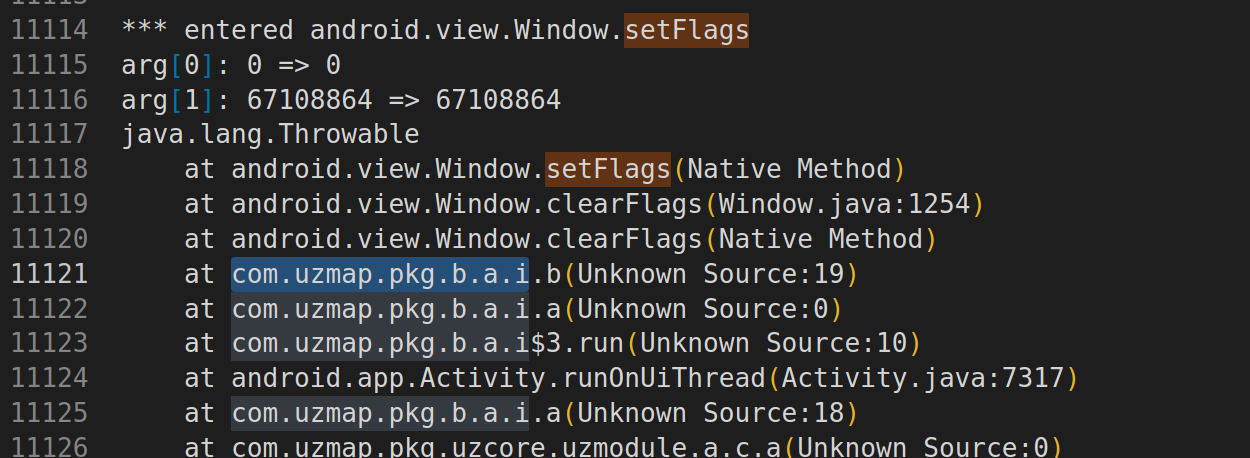

使用r0tracer搜索一下android.view.Window类的调用记录

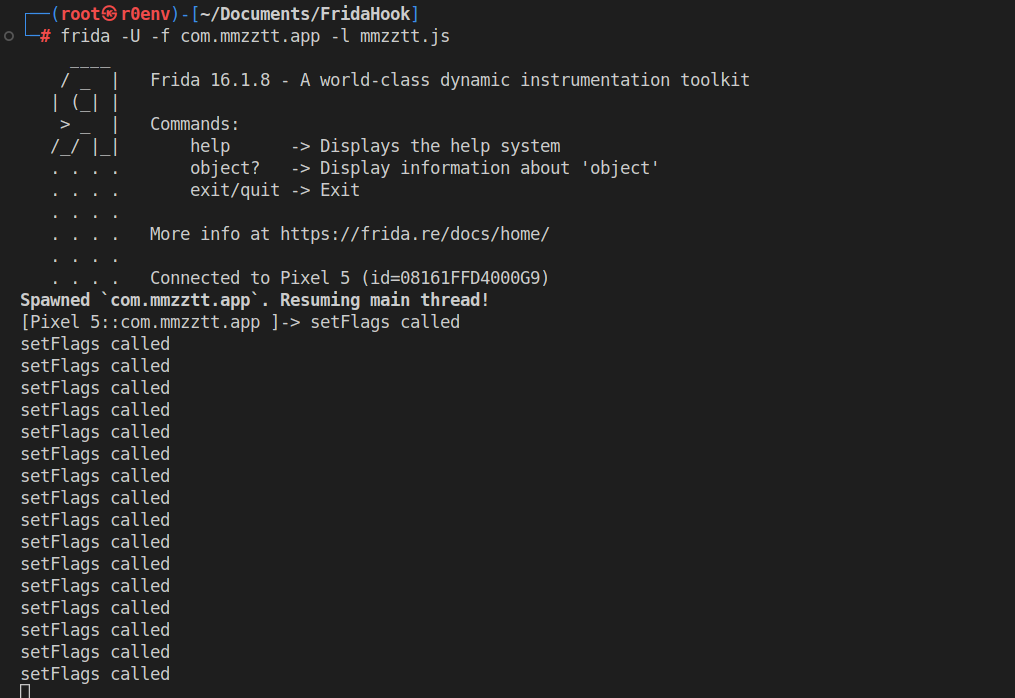

frida -U -f com.mmzztt.app -l r0tracer.js -o log.txt

写frida脚本重写setFlags方法

setImmediate(function(){

Java.perform(function(){

Java.use("android.view.Window").setFlags.implementation = function(x){

console.log("setFlags called")

}

})

})

现在再尝试截屏就可以成功了

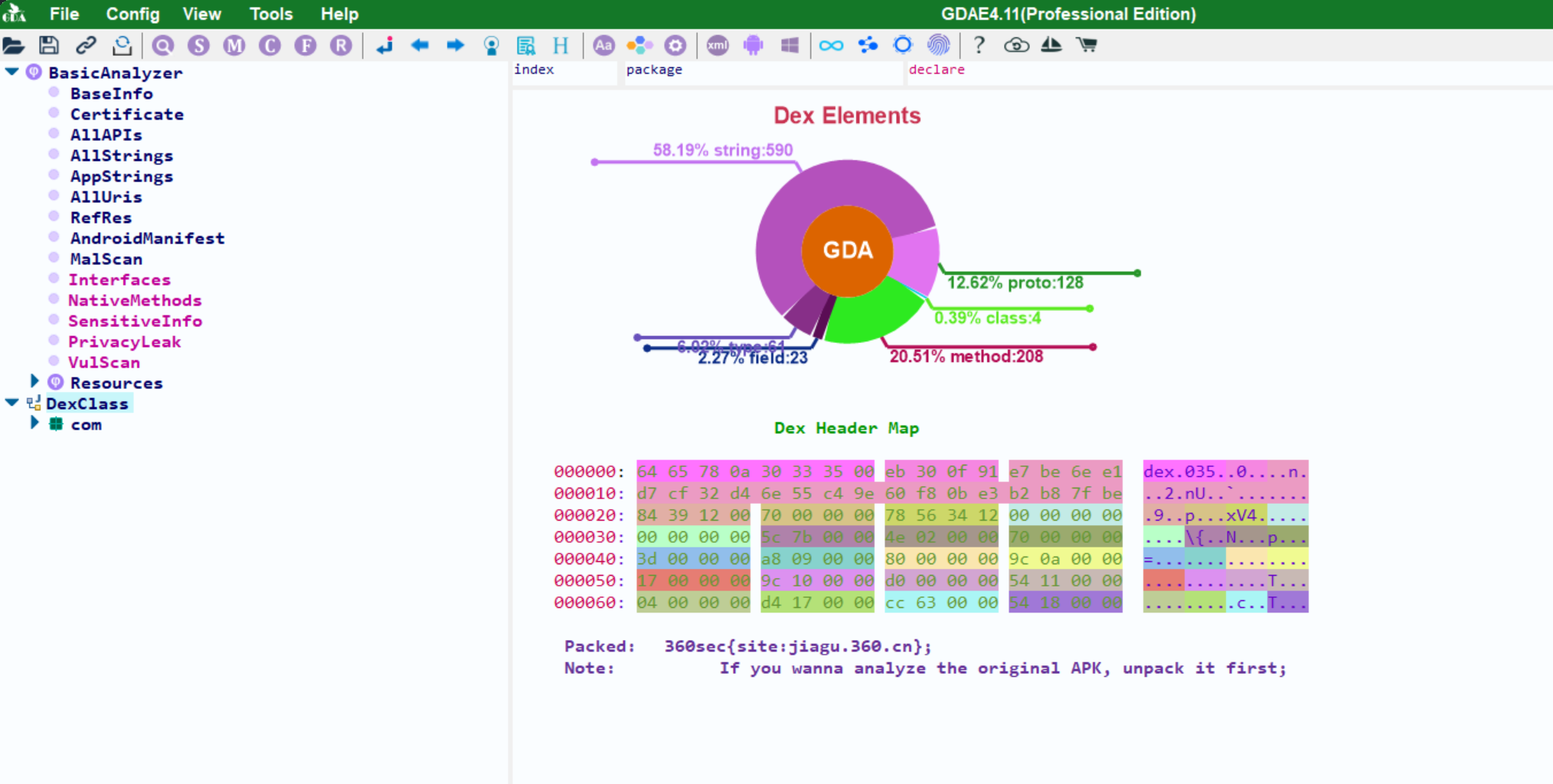

脱壳

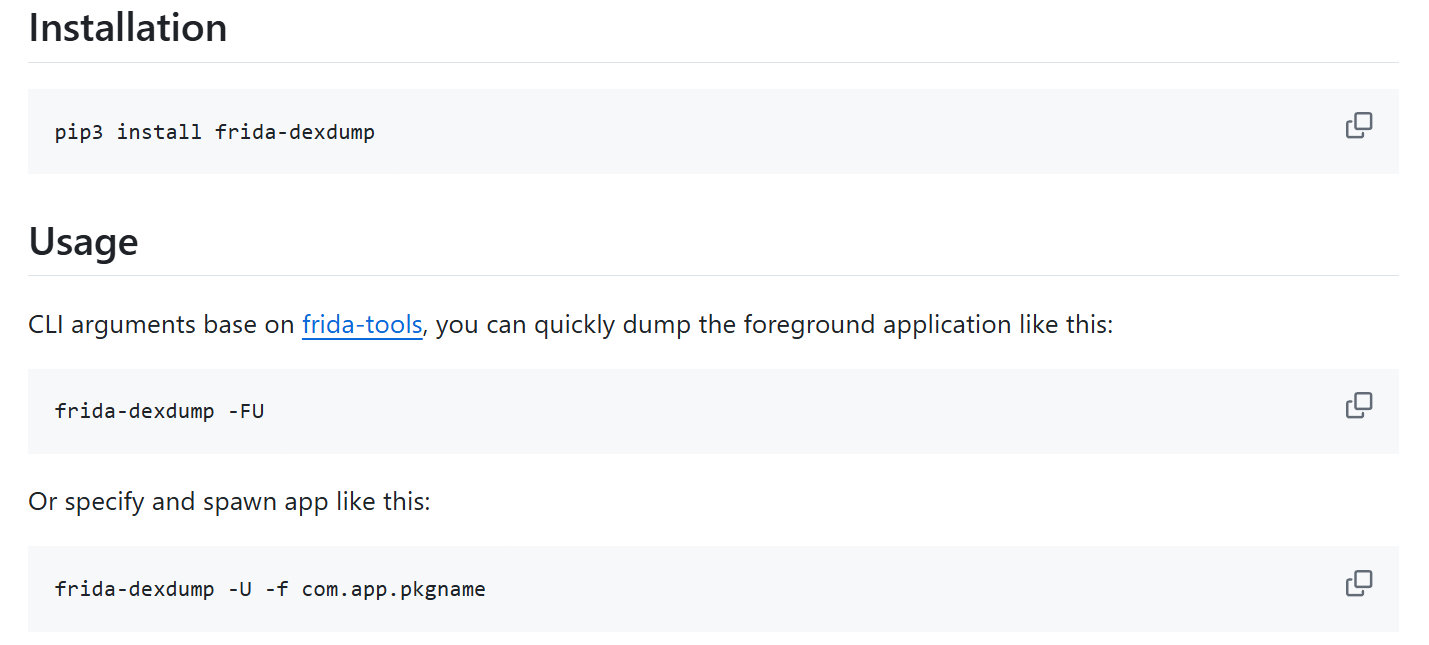

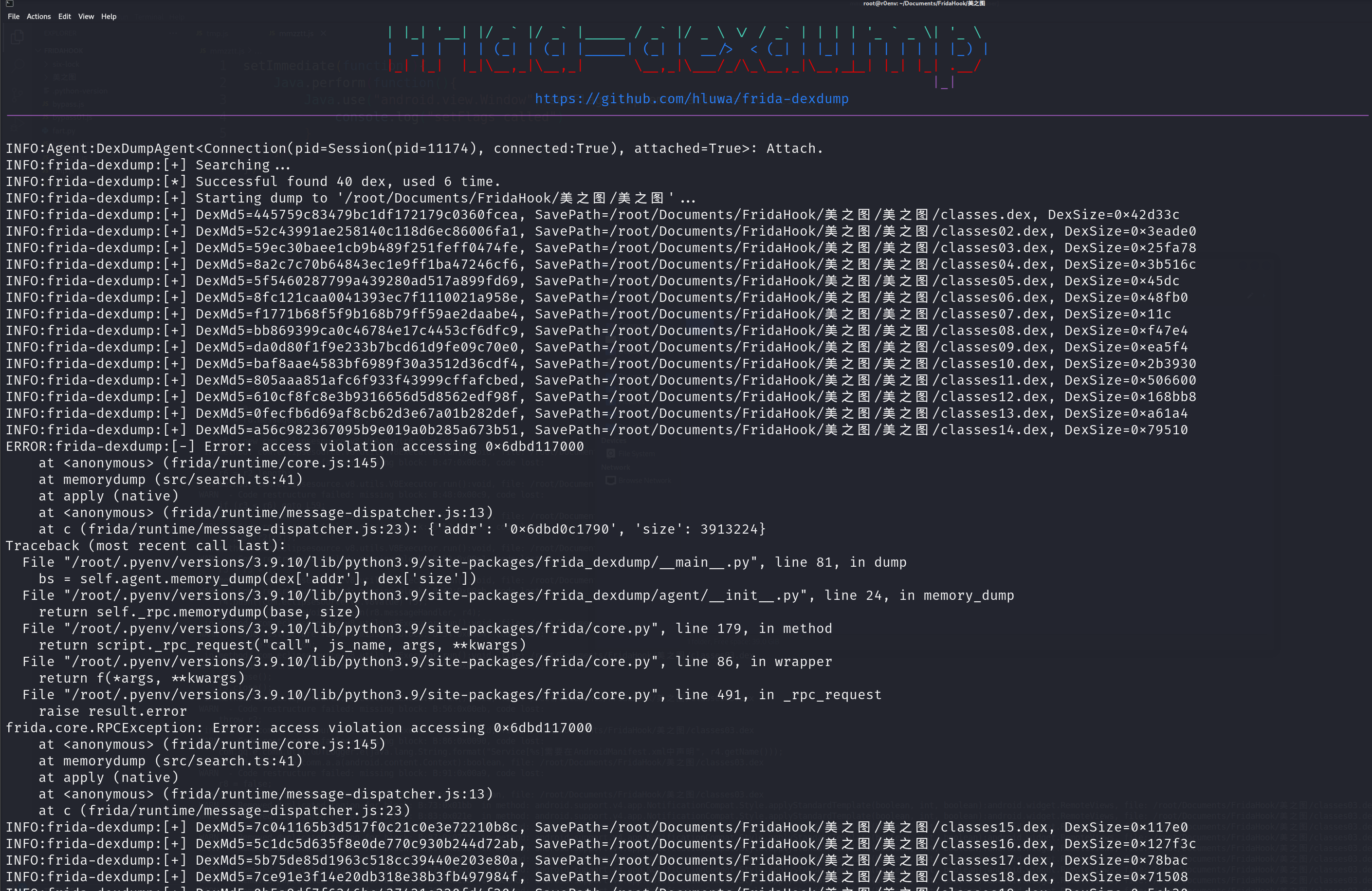

另外这个app还加壳了,尝试使用frida-dexdump直接脱壳

使用起来还是比较简单的

frida-dexdump -FU

- 略微有些错误,大部分是没有问题的

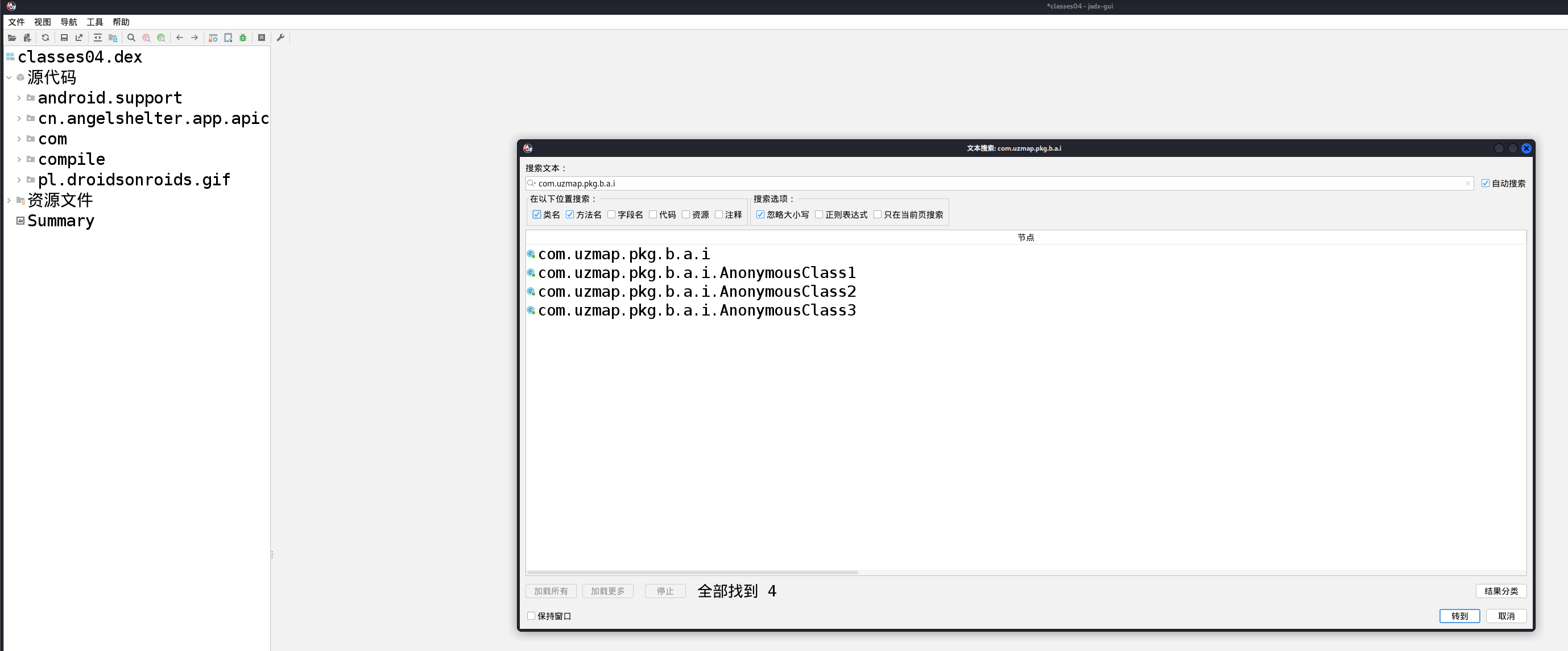

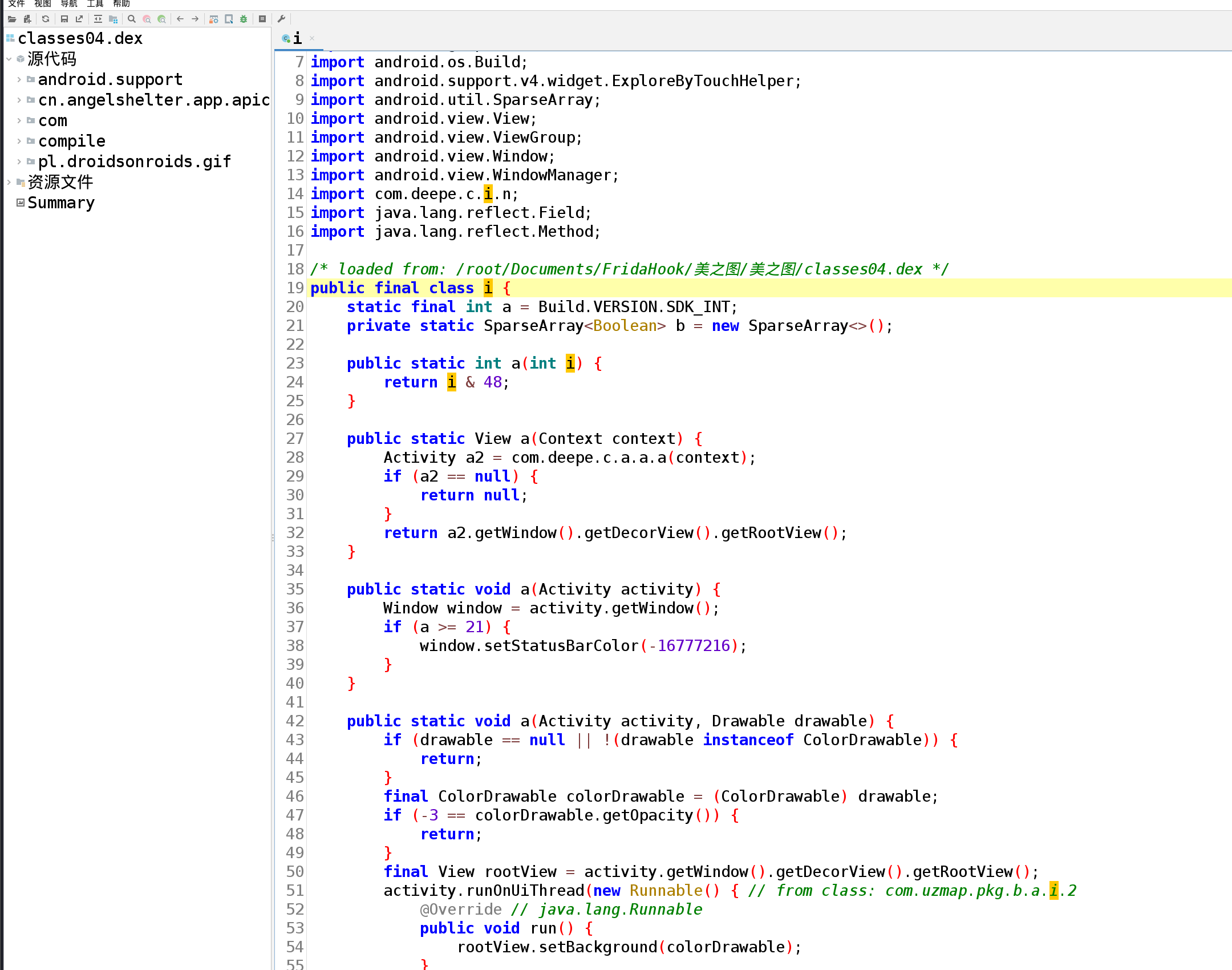

尝试搜索调用栈中的方法看能不能找到

- 都能搜索到,接下来对想要hook的目标函数,写脚本进行hook即可

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 xiaoeryu!

评论